Les ransomwares sont une menace chronique. Mais leur apparence change constamment. D'un côté, derrière le changement permanent, il y a une scène qui se professionnalise de plus en plus, pense plus économiquement voire se politise dans la crise actuelle. D'un autre côté, il y a les nouvelles technologies. Ici, Bitdefender montre quatre piliers pour se défendre contre les attaques d'extorsion.

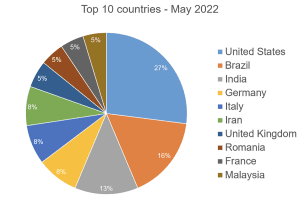

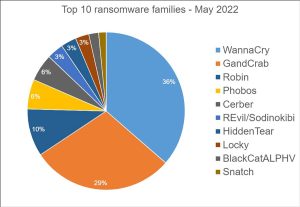

Une défense efficace doit se mettre en place en conséquence en profondeur et parer aux attaques extorsionnaires dans les différentes phases. Le rapport actuel sur les menaces de Bitdefender, qui inclut les données de télémétrie du mois précédent, montre pour le mois de mai 2022 à quel point la scène des ransomwares est active et diversifiée dans le monde dans 151 pays pour lesquels des données sont disponibles. Malheureusement, l'Allemagne figure parmi les pays leaders à la quatrième place dans les statistiques négatives : XNUMX % des attaques de ransomware détectées - et non des infections - ont eu lieu en Allemagne.

Hacks sophistiqués

Les attaques deviennent de plus en plus complexes, ciblées et à long terme. Il y a aussi des attaques de masse opportunistes. Après une analyse automatisée des réseaux cibles, ils visent un succès rapide avec un rançongiciel simple et à action immédiate.

Cependant, le ransomware-as-a-service (RaaS) est prédominant et beaucoup plus dangereux.Les cybercriminels utilisent des outils complexes dans un modèle économique à court terme. Les acteurs de cet écosystème RaaS se partagent alors la rançon due. Les opérateurs de ransomware qui développent le malware et maintiennent l'infrastructure nécessaire n'ont plus la part la plus élevée. Les soi-disant « affiliés » deviennent de plus en plus importants : en tant qu'entrepreneurs indépendants, ils sont les experts pour compromettre un réseau informatique. Ils collectent actuellement environ 70 à 85 % – voire plus – des rançons versées. Ils détiennent le pouvoir dans l'économie des rançongiciels, tandis que le code malveillant devient la matière première.

intrusion dans le réseau de l'entreprise

L'argent aboutit là où les innovations ont lieu – chez les affiliés. Ces spécialistes utilisent différentes technologies pour compromettre les réseaux et trouver les données pour lesquelles les victimes sont les plus susceptibles de payer des rançons.

Ils prennent leur temps pour maximiser les dégâts. La première intrusion sur Internet via un e-mail de phishing peut n'être qu'une question de minutes. Des heures ou des semaines passent alors pour se préparer à l'attaque. L'exfiltration, le cryptage des données et l'extorsion des victimes peuvent n'avoir lieu que des mois plus tard.

Quatre piliers de la défense contre les ransomwares

Selon la phase, les attaques contournent différents mécanismes de défense. Une défense informatique bien positionnée combat donc les ransomwares dans les différentes phases de l'attaque :

1. Prévention grâce à une surface d'attaque minimisée

Si vous voulez repousser les attaques de rançongiciels à l'avance, vous devez faire vos devoirs. La gestion de la sécurité informatique fait partie du cahier des charges afin de réduire la surface d'attaque informatique. Un administrateur informatique qui met à jour en permanence et consciencieusement la sécurité et les actifs de son réseau et vérifie les configurations comble en premier lieu de nombreuses failles pour les maîtres chanteurs. Le patching automatisé évite l'ouverture de failles de sécurité. Les architectures Zero-Trust assurent le contrôle d'accès à l'avance.

2. Protection contre les infections à plusieurs niveaux

Les menaces persistantes avancées (APT) plus complexes ne peuvent probablement pas être stoppées par une administration informatique consciencieuse seule. Les attaquants qui recherchent constamment des opportunités de manière ciblée utilisent des technologies de grande envergure ou font le détour par la chaîne d'approvisionnement logicielle.

Une défense en profondeur utilise différents mécanismes de sécurité informatique pour parer une attaque, par exemple via un e-mail infecté par un code malveillant, dans les différentes phases d'attaque (Figures 4 et 5) :

- Lors de la réception d'e-mails : la sécurité des e-mails repose sur l'analyse des logiciels malveillants, la veille sur les menaces, l'intelligence artificielle et l'apprentissage automatique pour détecter les nouvelles attaques.

- Après l'ouverture d'un document : Avant d'exécuter des macros malveillantes, une analyse de sécurité dans le bac à sable isolé fait exploser le document et examine, par exemple, les effets du code Visual Basic pour Applications (VBA).

- Lors de l'exécution du code VBA : De nombreux mécanismes de défense protègent l'environnement d'exécution, analysent la mémoire de travail après décompression et recherchent une injection de code. Ils surveillent les processus d'un terminal en temps réel afin que les activités de code ne passent pas inaperçues.

- Après l'imbrication dans le réseau : la sécurité du réseau reconnaît les modèles de trafic de données lorsqu'un point de terminaison avec un logiciel malveillant implémenté contacte le serveur de commande et de contrôle afin de recharger un code malveillant. La construction d'une coque inversée par les pirates est révélée par les modèles de trafic.

3. Réduction du temps de séjour des attaquants

En cas d'urgence, il est alors important d'éliminer rapidement les pirates du réseau. Plus les attaquants restent longtemps dans le réseau, plus ils ont de temps pour une reconnaissance active. Les entreprises de toutes tailles ont besoin de capacités de détection et de réponse aux menaces. Dans le cas des menaces persistantes avancées, cela est souvent difficile à réaliser sans détection et réponse gérées (MDR) et sans l'aide d'experts en sécurité externes. La chasse aux menaces à l'aide d'un service de détection et de réponse géré ouvre également les ressources nécessaires aux petites et moyennes entreprises qui n'ont pas les compétences, le temps ou le personnel pour mettre en place une défense efficace sur le plan opérationnel. Avec l'aide d'experts, il sera possible de réduire le temps de séjour des attaquants, minimisant ainsi les dégâts qu'ils infligent.

Mais les systèmes modernes Endpoint Detection and Response (EDR) ou Extended Detection and Response (XDR) peuvent également aider en détectant les logiciels malveillants sur les systèmes dans les plus brefs délais : pour ce faire, ils observent le comportement des terminaux et signalent un danger dès qu'il y en a un. est une probabilité d'attaque. La corrélation des informations entre les terminaux permet de découvrir encore plus rapidement les incidents liés à la sécurité.

4. Limitez les dommages grâce à des sauvegardes automatisées

En cas d'attaque réussie, il est important de réduire les dégâts grâce à des sauvegardes d'urgence. Les outils automatisés reconnaissent un fichier chiffré par sa valeur d'entropie. Plus elle est élevée, plus la probabilité de chiffrement est grande. Si une attaque augmente l'entropie, un outil de protection contre les rançongiciels crée automatiquement une sauvegarde temporaire du fichier non chiffré et le restaure ultérieurement. Avec cette sauvegarde, cependant, ni les clichés instantanés (clichés instantanés de volume) ni d'autres solutions de sauvegarde statiques ne sont l'objectif de la sauvegarde. Parce que les attaquants ont ces endroits dans l'informatique en ligne de mire et les chiffrent généralement en même temps. Ces sauvegardes automatisées protègent les données contre les attaques inconnues car l'augmentation de l'entropie déclenche à elle seule la sauvegarde des données.

De nombreuses clés de sécurité

Les attaques de rançongiciels complexes ne peuvent pas être défendues avec un seul mécanisme de défense. Si vous ne comptez que sur la protection des terminaux, vous avez une mauvaise main dans le pire des cas. La protection contre les attaques d'extorsion nécessite une défense à plusieurs niveaux qui inclut les moyens de détection ainsi que la récupération.

Plus sur Bitdefender.com

À propos de Bitdefender Bitdefender est un leader mondial des solutions de cybersécurité et des logiciels antivirus, protégeant plus de 500 millions de systèmes dans plus de 150 pays. Depuis sa création en 2001, les innovations de l'entreprise ont régulièrement fourni d'excellents produits de sécurité et une protection intelligente pour les appareils, les réseaux et les services cloud pour les particuliers et les entreprises. En tant que fournisseur de choix, la technologie Bitdefender se trouve dans 38 % des solutions de sécurité déployées dans le monde et est approuvée et reconnue par les professionnels du secteur, les fabricants et les consommateurs. www.bitdefender.de