Une attaque de ransomware suffit pour la plupart des entreprises comme limite. Mais deux à la fois est un scénario d'apocalypse, bien qu'assez excitant pour les professionnels de la sécurité. Sophos a examiné de plus près ce cas rare, qui est également un affrontement entre les tactiques de ransomware modernes et traditionnelles.

Sophos publie ses recherches sur une double attaque de ransomware dans laquelle une note de rançon des opérateurs de ransomware Karma a été chiffrée 24 heures plus tard par le groupe Conti. Conti, une autre communauté de rançongiciels, opérait sur le réseau infecté au même moment.

Le groupe Karma rencontre le groupe Conti dans le même réseau

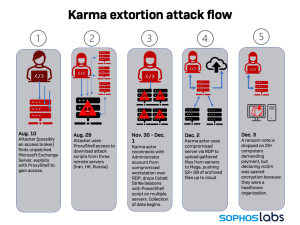

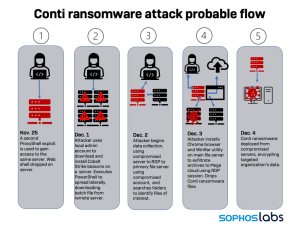

Les analystes de Sophos décrivent en détail la double attaque dans leur rapport et expliquent comment les deux acteurs ont eu accès au réseau via un serveur Microsoft Exchange non corrigé. Après cela, cependant, ils ont utilisé différentes tactiques pour lancer leurs attaques.

Sean Gallagher, Senior Threat Researcher chez Sophos, explique comment Karma et Conti se sont comportés : « Être victime d'une double attaque de ransomware est un scénario cauchemardesque pour toute organisation. Au total, une période de quatre jours peut être identifiée pendant laquelle les attaquants Conti et Karma ont agi simultanément dans le réseau ciblé : ils se sont déplacés, ont effectué des téléchargements, exécuté des scripts, installé Cobalt Strike et collecté et exfiltré des données.

Le groupe Conti supprime le chantage au karma

Les acteurs de Karma ont d'abord déployé la phase finale de leur attaque, laissant une note de rançon sur les ordinateurs exigeant un paiement en Bitcoin. En compensation, les données volées ne seraient pas publiées. Puis Conti a frappé, cryptant les fichiers ciblés à l'aide d'une méthode de rançongiciel plus traditionnelle, y compris ironiquement la note de rançon Karma.

Récemment, nous avons vu de plus en plus de cas où des groupes de pirates utilisant le même ransomware pour leurs attaques se sont associés et ont utilisé des exploits ProxyShell pour infiltrer le réseau cible. Il existe également des exemples d'acteurs différents exploitant la même vulnérabilité pour accéder à leur victime. Le cas actuel, dans lequel deux groupes de ransomwares totalement indépendants ont attaqué une cible en même temps, montre à quel point le paysage des ransomwares est devenu encombré et compétitif.

La double attaque - une séquence temporelle

- 10 août 2021

Les analystes de Sophos supposent que l'attaque a été lancée ce jour-là. Les criminels, éventuellement initiés par des courtiers d'accès qui agissent comme une sorte de courtier dans l'écosystème de la cybercriminalité et vendent des accès volés aux systèmes, utilisent une vulnérabilité ProxyShell pour accéder au réseau et sécuriser une base sur le serveur compromis.

- 30 novembre 2021

L'enquête révèle que près de quatre mois se sont écoulés avant que Karma ne fasse surface le 30 novembre 2021 et n'exfiltre plus de 52 Go de données dans le cloud.

- 3 décembre 2021

Trois activités auront lieu à cette date :

Les attaquants de Karma laissent une demande de rançon sur 20 ordinateurs exigeant une rançon, sinon ils ne pourraient pas décrypter les données.

Pendant ce temps, Conti opérait discrètement en arrière-plan et exfiltrait des informations.

La victime a fait appel à l'équipe de réponse aux incidents de Sophos pour obtenir de l'aide contre l'attaque au karma.

- 4 décembre 2021

Conti déploie son rançongiciel. Dans les enquêtes médico-légales, l'équipe Sophos a suivi le début de l'attaque Conti sur une autre vulnérabilité ProxyShell, qui a été déployée le 25 novembre 2021.

Combinaison de technologie comme protection

Gallagher recommande la combinaison de la technologie et de l'expertise humaine pour se protéger contre de telles attaques : « Il reste à déterminer si le courtier d'accès initial a vendu l'accès à deux groupes de ransomwares différents ou si le serveur Exchange vulnérable n'était qu'une cible malheureuse pour plusieurs attaquants de ransomwares. Le fait est qu'une double attaque de ransomware était possible. C'est un argument de poids pour corriger immédiatement les vulnérabilités connues et s'appuyer sur un système de sécurité informatique communicant capable d'identifier et de bloquer les attaquants à chaque étape de leur chaîne d'attaque. Dans une étape ultérieure, la recherche de menaces proactive et dirigée par l'homme peut enquêter en détail sur tout comportement suspect. Cela inclut des choses comme des connexions à distance inattendues ou l'utilisation d'outils légitimes en dehors de leur schéma normal - toutes ces situations peuvent être les premiers signes d'une attaque imminente de ransomware.

Les sociétés de sécurité sont également attaquées

La semaine dernière, un chercheur ukrainien en sécurité a publié plusieurs années de journaux de discussion et de fichiers du groupe Conti. Ces journaux mentionnent comment le groupe Conti a également tenté d'obtenir une licence Sophos Intercept X, et a échoué. Selon le chat, ils l'ont fait pour tester leur dernier malware et voir s'il serait détecté par les produits Sophos. Il s'agit d'une pratique courante des cybercriminels et, par conséquent, diverses mesures préventives sont actives chez Sophos.

Les journaux de discussion montrent que les tentatives de Conti pour contourner les produits Sophos ont échoué et qu'ils ont ensuite activé un essai pour acheter une licence comme étape suivante. L'objectif de Conti était d'étudier la solution Sophos à leur activité criminelle. Lors d'une tentative d'acquisition d'une licence, la société fictive DocSoft, prétendument basée à Kiev, en Ukraine, a été détectée par les mécanismes de sécurité de Sophos. Après que le partenaire local ait suggéré une vidéoconférence avec Sophos pour écarter tout malentendu, la transaction a été annulée par le groupe Conti.

Plus sur Sophos.com

À propos de Sophos Plus de 100 millions d'utilisateurs dans 150 pays font confiance à Sophos. Nous offrons la meilleure protection contre les menaces informatiques complexes et la perte de données. Nos solutions de sécurité complètes sont faciles à déployer, à utiliser et à gérer. Ils offrent le coût total de possession le plus bas du secteur. Sophos propose des solutions de chiffrement primées, des solutions de sécurité pour les terminaux, les réseaux, les appareils mobiles, la messagerie et le Web. Vous bénéficiez également de l'assistance des SophosLabs, notre réseau mondial de centres d'analyse propriétaires. Le siège social de Sophos se trouve à Boston, aux États-Unis, et à Oxford, au Royaume-Uni.