Les appareils non chiffrés peuvent mettre en péril la stratégie de sécurité de toute organisation. Cette vulnérabilité souvent négligée permet aux attaquants de pénétrer dans l'environnement.

Un rapport récent d'Absolute Software montre que 16 % des terminaux ne sont pas chiffrés, ce qui montre que le problème est une menace plus importante qu'on ne le pense. Un seul terminal vulnérable, perdu, volé ou compromis suffit à provoquer un incident.

16 pour cent etappareils non cryptés

Lorsqu'un appareil non crypté est connecté à un réseau d'entreprise dans un environnement de bureau, le risque d'incident de sécurité est moindre. Cependant, dans le monde du travail à distance, un appareil d'entreprise non crypté signifie que toute communication envoyée vers ou depuis cet appareil peut présenter un risque de sécurité, en particulier lorsqu'il est connecté à un réseau en dehors du bureau.

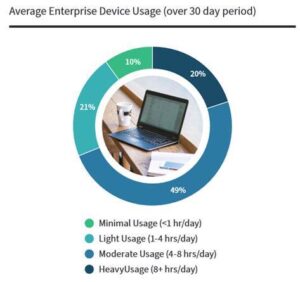

Chaque jour, les télétravailleurs utilisent des appareils d'entreprise sur plusieurs réseaux et emplacements. Les dernières données d'Absolute montrent que les appareils d'entreprise sont utilisés dans quatre endroits différents par jour, en moyenne. Dans le monde actuel du travail à distance, les appareils non chiffrés deviennent des cibles attrayantes pour les attaquants à la recherche d'une vulnérabilité à exploiter.

Un cryptage inadéquat n'est pas rare

En cas d'incident de sécurité, les appareils de l'entreprise contiennent des données sensibles qui peuvent avoir des conséquences financières et réputationnelles coûteuses pour une entreprise. Le dernier rapport d'Absolute sur les risques liés aux points de terminaison a révélé que 22 % des appareils avaient des contrôles de cryptage inadéquats, fournissant une preuve supplémentaire que les organisations ont du mal à maintenir le cryptage sur les ordinateurs de leurs employés.

La possibilité qu'un tiers malveillant accède à des données, des applications ou des réseaux sensibles via un point de terminaison vulnérable est une réalité omniprésente pour les organisations dont les travailleurs mobiles sont dispersés à travers le monde. En réponse, les entreprises ont besoin d'une stratégie de sécurité complète qui vérifie l'identité des utilisateurs, quel que soit leur emplacement dans le monde. Une solution de sécurité Zero Trust est idéale pour atténuer les risques d'un appareil d'entreprise non chiffré.

Zero Trust résout le problème des appareils non cryptés

L'approche multicouche d'une stratégie de sécurité Zero Trust donne au service informatique plusieurs outils importants. En redéfinissant la périphérie du réseau, les équipes informatiques peuvent définir leurs propres exigences en matière de vérification d'identité contextuelle qui protège l'ensemble de la main-d'œuvre distribuée. Cela garantit que le service informatique peut vérifier la connexion réseau de chaque employé.

De plus, il est vital pour le service informatique de pouvoir détecter quand le cryptage est faible. Un cryptage médiocre rend les appareils d'entreprise vulnérables aux failles de sécurité. Cela souligne le besoin croissant de visibilité des terminaux. Ce n'est qu'alors que le service informatique peut résoudre immédiatement les problèmes de sécurité et nettoyer les applications compromises sur les téléphones portables et les ordinateurs portables distants.

Meilleure visibilité et contrôle

Les entreprises qui se concentrent sur la visibilité et le contrôle de leurs appareils professionnels ont les meilleures chances d'identifier et d'éliminer les appareils non chiffrés. C'est l'une des raisons pour lesquelles les entreprises adoptent de plus en plus une approche de confiance zéro pour protéger leurs employés et leurs données. L'adoption d'une solution Zero Trust fiable et auto-réparatrice donne aux organisations la tranquillité d'esprit dont elles ont besoin dans le monde du travail à distance d'aujourd'hui.

Plus sur Absolute.com

À propos du logiciel absolu Absolute Software accélère la transition de ses clients vers le travail à distance avec la première plate-forme Zero Trust auto-réparatrice du secteur qui garantit une sécurité maximale et une productivité sans compromis. Absolute est la seule solution intégrée dans plus d'un demi-milliard d'appareils offrant une connexion numérique permanente.