Le ransomware Nefilim cible spécifiquement les victimes avec plus d'un milliard de dollars de revenus annuels. L'étude Trend Micro analyse l'un des groupes de menaces de ransomware modernes les plus performants.

Trend Micro, l'un des principaux fournisseurs mondiaux de solutions de cybersécurité, a publié une étude de cas sur le groupe de ransomwares Nefilim, fournissant un aperçu approfondi de la nature des attaques de ransomwares modernes. L’étude fournit des informations précieuses sur la manière dont les groupes de ransomwares évoluent, opèrent de manière clandestine et sur la manière dont les plateformes avancées de détection et de réponse aident à se défendre contre eux.

Comment fonctionnent les familles de ransomwares modernes

Le mode de fonctionnement des familles de ransomwares modernes rend beaucoup plus difficile la détection et la lutte contre les cyberattaques (détection et réponse) pour les équipes SOC (Security Operations Center) et de sécurité informatique déjà surchargées. Ceci est non seulement essentiel au succès et à la réputation de l’entreprise, mais également au niveau de stress des équipes SOC elles-mêmes.

« Les attaques de ransomware modernes sont hautement ciblées, adaptatives et furtives, utilisant des approches éprouvées perfectionnées par les groupes Advanced Persistent Threat (APT). En volant des données et en verrouillant les systèmes critiques, des groupes comme Nefilim cherchent à faire chanter des entreprises mondiales très rentables », a déclaré Richard Werner, consultant commercial chez Trend Micro. « Notre dernière étude est une lecture incontournable pour tous les acteurs du secteur qui souhaitent comprendre pleinement cette économie souterraine en croissance rapide et comment les solutions de détection et de réponse étendues (XDR) peuvent aider à la combattre.

À la loupe : 16 groupes de ransomwares

Parmi les 2020 groupes de ransomwares interrogés de mars 2021 à janvier 16, Conti, Doppelpaymer, Egregor et REvil étaient les plus performants en termes de nombre de victimes à risque. Cl0p avait les données les plus volées hébergées en ligne, avec 5 téraoctets (To).

Cependant, en raison de sa concentration stricte sur les entreprises dont le chiffre d'affaires annuel dépasse le milliard de dollars, le revenu moyen le plus élevé de Nefilim provenait de l'extorsion.

Comme le montre l'étude Trend Micro, une attaque Nefilim comporte généralement les phases suivantes

- Accès d'introduction qui abuse des informations d'identification faibles sur les services RDP (Remote Desktop Protocol) exposés ou d'autres services HTTP orientés vers l'extérieur.

- Une fois infiltrés, les outils d’administration légitimes sont utilisés pour des mouvements latéraux afin de découvrir des systèmes précieux pour le vol de données ainsi que le cryptage.

- Un « système d'appel à domicile » est mis en place avec Cobalt Strike et des protocoles tels que HTTP, HTTPS et DNS pouvant traverser n'importe quel pare-feu.

- Pour les serveurs C&C, des services spécialement sécurisés, dits « à toute épreuve » sont utilisés.

- Les données sont lues puis publiées sur des sites Internet protégés par Tor afin de faire chanter les victimes. L’année dernière, Nefilim a publié environ deux téraoctets de données.

- La partie ransomware est déclenchée manuellement dès qu’il y a suffisamment de données.

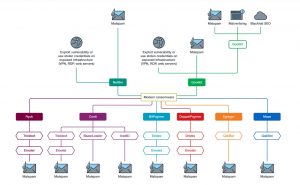

Résultats de l'étude : relations entre les chargeurs de logiciels malveillants et la dernière charge utile de ransomware (Image : Trend Micro).

Trend Micro a déjà mis en garde contre l'utilisation généralisée d'outils légitimes tels qu'AdFind, Cobalt Strike, Mimikatz, Process Hacker, PsExec et MegaSync, qui permettent aux attaquants de ransomware d'atteindre leur cible tout en restant inaperçus. Cela peut rendre difficile pour les analystes SOC d'examiner les journaux d'événements de différentes parties de l'environnement afin de visualiser le contexte et les attaques de haut niveau.

Un défi pour les analystes SOC

Trend Micro Vision One surveille et corrèle les comportements suspects sur plusieurs couches, des points finaux à la messagerie électronique, en passant par les serveurs et les charges de travail cloud, afin de garantir qu'il n'existe aucune porte dérobée pour les acteurs malveillants. Cela garantit des temps de réponse plus rapides en cas d’incidents. Les équipes peuvent souvent stopper les attaques avant qu’elles n’aient un impact sérieux sur l’entreprise.

Le rapport complet, intitulé Modern Ransomware's Double Extortion Tactics and How to Protect Enterprises Against Them, est disponible en ligne sur Trend Micro.

Plus sur TrendMicro.com

À propos de Trend Micro En tant que l'un des principaux fournisseurs mondiaux de sécurité informatique, Trend Micro aide à créer un monde sécurisé pour l'échange de données numériques. Avec plus de 30 ans d'expertise en matière de sécurité, de recherche sur les menaces mondiales et d'innovation constante, Trend Micro offre une protection aux entreprises, aux agences gouvernementales et aux consommateurs. Grâce à notre stratégie de sécurité XGen™, nos solutions bénéficient d'une combinaison intergénérationnelle de techniques de défense optimisées pour les environnements de pointe. Les informations sur les menaces en réseau permettent une protection meilleure et plus rapide. Optimisées pour les charges de travail cloud, les terminaux, les e-mails, l'IIoT et les réseaux, nos solutions connectées offrent une visibilité centralisée sur l'ensemble de l'entreprise pour une détection et une réponse plus rapides aux menaces.