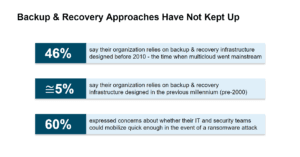

Les résultats d'une nouvelle étude mondiale commandée par Cohesity montrent que près de la moitié des entreprises interrogées utilisent une infrastructure de sauvegarde et de restauration héritée pour gérer et protéger leurs données. Quarante-neuf pour cent des personnes interrogées affirment que leurs solutions ont été conçues avant 49, bien avant l'ère du multicloud et l'assaut des cyberattaques auxquelles les organisations sont confrontées aujourd'hui.

De plus, de nombreuses équipes informatiques et de sécurité ne semblent pas avoir de plan concret sur la marche à suivre en cas de cyberattaque. Près de 60 % des personnes interrogées ont exprimé leur inquiétude lorsqu'elles ont été interrogées sur la capacité de leurs équipes informatiques et de sécurité à répondre efficacement à une attaque.

2.000 XNUMX professionnels IT et SecOps interrogés

Ce ne sont là que quelques-unes des conclusions d'une enquête menée à l'échelle du recensement d'avril 2022 auprès de plus de 2.000 50 professionnels de l'informatique et de la SecOps (presque 50/XNUMX répartis entre les deux groupes) aux États-Unis, au Royaume-Uni, en Australie et en Nouvelle-Zélande. Tous les répondants sont impliqués dans les processus de prise de décision en matière d'informatique ou de sécurité dans leur entreprise.

"Les équipes informatiques et de sécurité devraient protester bruyamment si leur organisation continue d'utiliser des technologies obsolètes pour gérer et protéger leur actif numérique le plus important - leurs données", a déclaré Brian Spanswick, responsable de la sécurité de l'information chez Cohesity. "Cette infrastructure héritée n'a pas été conçue pour protéger les environnements multi-cloud complexes d'aujourd'hui, et elle n'a pas non plus la capacité de récupérer rapidement les données des cyberattaques."

Les solutions obsolètes sont dépassées

La gestion et la sécurisation des données sont devenues beaucoup plus complexes à mesure que la quantité de données structurées et non structurées augmente de façon exponentielle, tout comme le type et la variété des emplacements où résident ces données.

- Quarante et un pour cent des personnes interrogées ont déclaré stocker des données sur site, 43 % utilisent des clouds publics, 53 % utilisent un cloud privé et 44 % ont choisi un modèle hybride (certains répondants utilisent plusieurs options).

- Malgré cela, 49 % des répondants confient leurs données à une technologie de sauvegarde et de restauration héritée développée avant 2010. Près de 100 répondants (94 sur un total de 2.011 XNUMX) ont admis que leur environnement avait été conçu avant le tournant du millénaire.

« En 2022, le fait qu'il y ait des entreprises qui protègent encore leurs données avec la technologie des années 1990 est assez effrayant. Parce que leurs données peuvent être compromises, exfiltrées ou détournées et déclencher d'énormes problèmes de conformité pour ces entreprises », déclare Spanswick. « Dans cette enquête, nous avons trouvé près de 100 répondants qui ont déclaré que leurs organisations s'appuyaient sur des infrastructures de données désuètes datant des années 1990. Cela soulève la question de savoir combien d'autres entreprises dans le monde sont dans la même situation.

Ce qui motive les équipes IT et SecOps

Les répondants ont identifié ce qu'ils croient être les plus grands obstacles à la remise en marche de leur entreprise après une attaque de ransomware réussie. Les résultats sont les suivants (il a été demandé aux répondants de cocher tous les éléments applicables) :

- manque d'intégration entre les systèmes informatiques et de sécurité (41 %)

- manque de coordination entre l'informatique et la sécurité (38 %)

- Absence de système automatisé de reprise après sinistre (34 %)

- systèmes de sauvegarde et de récupération obsolètes (32 %)

- Absence d'une copie actuelle, propre et immuable des données (32 %)

- Absence d'alertes détaillées et opportunes (31 %)

Quelles priorités la direction doit-elle fixer ?

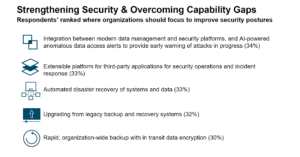

De nombreux répondants considèrent la modernisation de leurs fonctions de gestion, de sécurité et de récupération des données ainsi que l'amélioration de la coopération entre l'informatique et les SecOps comme de bonnes approches pour renforcer leur structure de sécurité dans les opérations multicloud de leurs entreprises. Les cinq principales actions que les répondants voudraient que les chefs d'entreprise prennent en 2022 sont :

- Une plus grande intégration entre les plates-formes modernes de gestion et de sécurité des données et les alertes alimentées par l'IA en cas d'accès anormal aux données pour fournir une alerte précoce des attaques (34 %)

- Plate-forme extensible comprenant des applications tierces pour les opérations de sécurité et la réponse aux incidents (33 %)

- Reprise après sinistre automatisée des systèmes et des données (33 %)

- Mise à niveau à partir de systèmes de sauvegarde et de restauration hérités (32 %)

- Sauvegarde rapide des données à l'échelle de l'entreprise avec chiffrement des données en transit (30 %)

« Les décideurs informatiques et les SecOps devraient partager la propriété des résultats de la cyber-résilience. Cela comprend une évaluation de toutes les infrastructures utilisées conformément au cadre NIST pour l'identification, la protection, la détection, la réponse et la récupération des données. De plus, les deux équipes doivent avoir une compréhension approfondie de la surface d'attaque potentielle », a déclaré Spanswick. "Les plates-formes de gestion des données de nouvelle génération peuvent combler le fossé technologique, améliorer la visibilité des données, aider les équipes informatiques et SecOps à mieux dormir la nuit et garder une longueur d'avance sur les attaquants, qui aujourd'hui exfiltrent souvent les données des systèmes hérités qui ne peuvent plus être récupérées. .”

Plus sur Cohesity.com

À propos de la cohésion Cohesity simplifie grandement la gestion des données. La solution facilite la sécurisation, la gestion et la valorisation des données - dans le centre de données, la périphérie et le cloud. Nous proposons une suite complète de services regroupés sur une plateforme de données multi-cloud : protection et récupération des données, reprise après sinistre, services de fichiers et d'objets, développement/test, et conformité des données, sécurité et analyse. Cela réduit la complexité et évite la fragmentation des données de masse. Cohesity peut être fourni en tant que service, en tant que solution autogérée ou par l'intermédiaire de partenaires Cohesity.