LockBit, actuellement le groupe de rançongiciels le plus actif, a étendu ses activités aux appareils macOS en avril. De plus, les vulnérabilités du logiciel d'impression PaperCut sont activement exploitées. Vice Society et Play, qui aiment s'attaquer au secteur de l'éducation, ont développé de nouvelles méthodes. Petit tour d'horizon des menaces détectées en avril.

Précisément parce que l'écosystème Mac a toujours été presque exempt de ransomware, le nouveau ransomware macOS de LockBit est un développement dangereux dans le paysage des menaces. Les nouvelles actions montrent que LockBit diversifie davantage ses opérations et développe actuellement activement un malware pour macOS. La variante ciblant l'architecture arm64 de macOS est apparue pour la première fois sur VirusTotal en novembre et décembre 2022, mais est passée inaperçue jusqu'à fin avril 2023.

Chiffreur LockBit en phase de test

Jusqu'à présent, cependant, les échantillons de LockBit macOS analysés par Malwarebytes semblent inoffensifs. Le logiciel malveillant utilise une signature invalide et est affligé de bogues tels que des débordements de tampon, qui entraînent une interruption prématurée lors de l'exécution sous macOS. "Dans sa forme actuelle, le chiffreur LockBit ne semble pas très mature", a déclaré Thomas Reed, directeur des plates-formes Mac et mobiles chez Malwarebytes. "Cependant, sa fonctionnalité réelle pourrait s'améliorer à l'avenir - en fonction de la qualité des futurs tests prometteurs."

Selon Malwarebytes, le travail de LockBit sur une variante de ransomware macOS pourrait être le signe que davantage de ransomwares arriveront dans l'écosystème Mac à l'avenir.

Cl0p exploite les vulnérabilités du logiciel d'impression PaperCut

Le groupe de hackers russe Cl0p, qui s'est fait connaître en mars pour avoir exploité une vulnérabilité zero-day dans GoAnywhere MFT et un total de 104 attaques, a été identifié par Microsoft en avril comme exploitant des vulnérabilités critiques dans PaperCut pour voler des données d'entreprise.

PaperCut est un logiciel de gestion d'impression qui a été attaqué à la fois par Cl0p et LockBit en avril. Deux vulnérabilités graves ont été exploitées : une qui permet l'exécution de code à distance (CVE-2023-27350) et une qui permet la divulgation d'informations (CVE-2023-27351). Les membres de Cl0p ont utilisé le malware TrueBot et une balise Cobalt Strike pour se faufiler sur le réseau et voler des données. Sinon, le gang des rançongiciels s'est largement retiré avec seulement quatre attaques en avril.

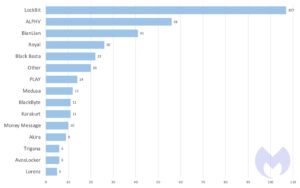

Selon l'analyse de l'équipe de renseignement sur les menaces de Malwarebytes, LockBit était à nouveau le groupe de ransomwares le plus actif en avril 2023. Elle a signalé un total de 107 victimes sur son site Web de fuites sur le Web sombre. Viennent ensuite ALPHV avec 56 victimes, BianLian avec 41 victimes, Royal avec 26 victimes et Black Basta avec 22 victimes.

Vice Society et Play développent des méthodes sophistiquées

Le groupe de rançongiciels Vice Society, connu pour ses attaques contre le secteur de l'éducation, a récemment publié un script PowerShell pour le vol automatisé de données. L'outil d'exfiltration de données découvert par l'unité 42 de Palo Alto Networks utilise intelligemment les techniques LotL (living-off-the-land) pour éviter la détection.

Par ailleurs, le groupe de rançongiciels Play a développé deux outils .NET sophistiqués pour rendre leurs cyberattaques encore plus efficaces : Grixba et VSS Copying Tool. Grixba analyse les programmes antivirus, les suites EDR et les outils de sauvegarde pour planifier efficacement les prochaines étapes d'une attaque. L'outil de copie VSS contourne le service de cliché instantané des volumes (VSS) de Windows pour voler des fichiers à partir d'instantanés et de sauvegardes du système. Les deux outils sont développés à l'aide de l'outil de développement Costura .NET pour permettre une installation facile sur les systèmes des victimes potentielles.

Alors que Vice Society, Play et d'autres groupes de rançongiciels utilisent des méthodes LotL de plus en plus sophistiquées et des outils sophistiqués comme Grixba, il devient de plus en plus critique pour les organisations et leur stratégie de défense de pouvoir détecter de manière proactive à la fois les outils malveillants et l'utilisation malveillante d'outils légitimes au sein d'un réseau. .

As-tu un instant?

Prenez quelques minutes pour notre enquête auprès des utilisateurs 2023 et contribuez à améliorer B2B-CYBER-SECURITY.de!Vous n'avez qu'à répondre à 10 questions et vous avez une chance immédiate de gagner des prix de Kaspersky, ESET et Bitdefender.

Ici, vous accédez directement à l'enquête

Pays : l'Allemagne est le troisième pays le plus touché

Les États-Unis sont également en tête de liste des pays les plus touchés par les ransomwares en avril avec 170 attaques connues, suivis du Canada avec 19 attaques. L'Allemagne suit à la troisième place avec 15 attentats connus en avril.

Dans tous les secteurs, le secteur des services reste la principale cible des attaques de ransomwares, avec 77 victimes connues. Les secteurs de la santé et de l'éducation ont tous deux connu de fortes augmentations en avril : le secteur de l'éducation a enregistré le plus grand nombre d'attaques (20) depuis janvier 2023 et le secteur de la santé a également enregistré le plus grand nombre d'attaques (37) cette année.

Nouveau groupe de rançongiciels Akira

Akira est un nouveau groupe de rançongiciels qui attaque des entreprises du monde entier depuis mars 2023. Rien qu'en avril, le groupe a publié des données sur les attaques contre neuf entreprises dans divers secteurs tels que l'éducation, la finance et la fabrication. Une fois que le ransomware s'exécute, il supprime les clichés instantanés de volumes Windows, crypte les fichiers et ajoute l'extension de fichier .akira à ce dernier. Comme la plupart des gangs de rançongiciels, Akira vole les données de l'entreprise, puis les chiffre pour permettre une double raquette. Jusqu'à présent, des données allant de 5,9 Go à 259 Go ont été publiées sur le site Web de fuite d'Akira.

Akira exige des rançons allant de 200.000 XNUMX $ à des millions de dollars - et semble disposé à réduire les demandes de rançon pour les entreprises qui veulent simplement empêcher la divulgation des données volées d'Akira mais qui n'ont pas besoin d'un décrypteur.

Nouveau groupe de rançongiciels Trigona

Le groupe de rançongiciels Trigona est apparu pour la première fois en octobre 2022 et cible depuis lors diverses industries dans le monde. En avril, six attaques du groupe sont devenues connues. Les attaquants utilisent des outils tels que NetScan, Splashtop et Mimikatz pour accéder et collecter des informations sensibles à partir des systèmes ciblés. De plus, ils utilisent des scripts batch pour créer de nouveaux comptes d'utilisateurs, désactiver les fonctions de sécurité et brouiller les pistes.

Logiciel de rançon MoneyMessage

Money Message est un nouveau ransomware qui attaque à la fois les systèmes Windows et Linux en utilisant des techniques de cryptage avancées. En avril, des cybercriminels ont utilisé le rançongiciel Money Message pour cibler au moins XNUMX victimes. Les criminels ont également ciblé certaines grandes entreprises valant des milliards de dollars, comme le fabricant taïwanais de matériel informatique MSI (Micro-Star International).

Plus sur Malwarebytes.com

À propos de Malwarebytes Malwarebytes protège les particuliers et les entreprises contre les menaces dangereuses, les ransomwares et les exploits que les programmes antivirus ne détectent pas. Malwarebytes remplace complètement les autres solutions antivirus pour éviter les menaces de cybersécurité modernes pour les utilisateurs privés et les entreprises. Plus de 60.000 XNUMX entreprises et des millions d'utilisateurs font confiance aux solutions d'apprentissage automatique innovantes de Malwarebyte et à ses chercheurs en sécurité pour éviter les menaces émergentes et éliminer les logiciels malveillants qui manquent aux solutions de sécurité obsolètes. Visitez www.malwarebytes.com pour plus d'informations.