Ce n'est pas une bonne nouvelle du rapport Malwarebytes de février sur les ransomwares : LockBit est de retour au numéro 1. Comme en 2022, le groupe des ransomwares est à nouveau en tête de liste des groupes vendant des ransomwares en tant que service (RaaS) en 2023.

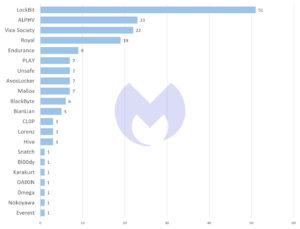

L'équipe de renseignement sur les menaces de Malwarebytes a attribué 51 attaques à LockBit en janvier (contre 55 attaques en décembre 2022). ALPHV occupe la deuxième place avec 23 attaques, suivi de près par Vice Society avec 22 et Royal avec 19 attaques.

Ransomware : les États-Unis sont les plus touchés

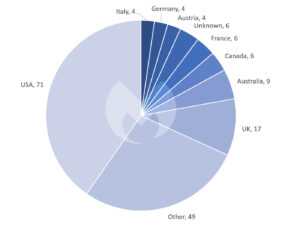

En ce qui concerne la répartition des attaques de ransomwares par pays, les États-Unis sont à nouveau de loin la cible la plus fréquente en janvier 2023 avec 71 attaques. En Europe, les pays suivants ont été touchés : le Royaume-Uni avec 17 attentats, la France avec XNUMX attentats, et l'Allemagne, l'Autriche et l'Italie avec XNUMX attentats chacun.

Industries : cibler le secteur de l'éducation

Au niveau des industries, le secteur des services se démarque avec 53 attaques et le secteur de l'éducation avec 21 attaques en janvier 2023. Le groupe de rançongiciels Vice Society a publié à lui seul les données de neuf écoles sur sa page de fuite en janvier. Vice Society serait un groupe basé en Russie dont les cibles privilégiées sont les universités et les écoles. Ce n'est donc peut-être pas une coïncidence si les attaques contre le secteur de l'éducation sont à leur plus haut niveau en trois mois.

LockBit : code source de Conti exploité

En janvier, LockBit s'est fait un nom avec son nouveau programme de cryptage "LockBit Green", qui est basé sur le code source du rançongiciel Conti qui a déjà été divulgué. Cette nouvelle version du rançongiciel — troisième du groupe après LockBit Red (alias LockBit 2.0) et LockBit Black (alias LockBit 3.0) — partage 89 % de son code avec Conti Ransomware V3 et a été utilisée dans au moins cinq attaques.

Compte tenu du succès de LockBit, Malwarebytes dit qu'il n'est toujours pas clair pourquoi le groupe propose une nouvelle variante de son rançongiciel. Une explication possible pourrait être qu'il souhaite attirer des affiliés plus à l'aise avec les rançongiciels basés sur Conti, tels que les anciens membres de Conti. Dans ce cas, la nouvelle version du rançongiciel pourrait être considérée comme une activité de marketing.

Black Basta : Pas d'activité en janvier

Black Basta brille par son absence en janvier. Aucune information du groupe ransomware n'a été publiée sur les pages de fuite sur le dark web. L'équipe Malwarebytes Threat Intelligence suit le groupe depuis avril 2022. Depuis, le ransomware est apparu dans le classement de l'équipe Malwarebytes sur la base d'attaques connues.

Cependant, une chose est également certaine : seules les entreprises qui n'ont pas payé de rançon sont affichées sur les sites de fuites du Darknet. Un mois extrêmement réussi pour le groupe des rançongiciels pourrait donc aussi ressembler à un mois inactif. Cependant, selon Malwarebytes, un mois sans que personne ne refuse de payer serait très inhabituel.

De plus, le site Web Tor de Black Basta, où de nouvelles victimes sont publiées, est en panne depuis plusieurs semaines. Malwarebytes a observé que le site avait été réactivé le 22 janvier, mais était déjà de nouveau hors ligne le 23 janvier. Le backend du site, qui est utilisé pour contacter les victimes, semble également avoir échoué.

Hive : réseau de hackers démantelé en janvier

Le réseau mondial de hackers Hive a été démantelé par les autorités allemandes et américaines en janvier. Le groupe de rançongiciels n'était pas non plus étranger à Malwarebytes : en 2022, c'était l'un des RaaS les plus utilisés. Malwarebytes a eu connaissance de 2022 attaques du groupe depuis avril 120. Il se classe cinquième après LockBit, ALPHV, Black Basta et Conti.

En janvier, Malwarebytes a pu attribuer trois attaques au groupe, après 15 attaques en décembre 2022. Le réseau de hackers a ensuite été démantelé fin janvier. Le ministère américain de la Justice a annoncé le succès d'une campagne de perturbations d'un mois.

Victoire d'Europol, du FBI et de la police contre Hive

Les enquêteurs auraient eu accès aux réseaux informatiques et à l'infrastructure de Hive depuis juillet 2022 grâce à la campagne. L'accès est devenu connu le 26 janvier, lorsqu'un avis est apparu sur le site Web des pirates sur le dark web indiquant que le site avait été confisqué.

Selon les autorités allemandes et américaines, le groupe de rançongiciels avait ciblé plus de 1.500 80 organisations dans plus de 100 pays, y compris des hôpitaux, des districts scolaires, des sociétés financières et des infrastructures critiques, et tenté de collecter plus de XNUMX millions de dollars de rançons auprès de ses victimes pour chantage.

Plus sur Malwarebytes.com

À propos de Malwarebytes Malwarebytes protège les particuliers et les entreprises contre les menaces dangereuses, les ransomwares et les exploits que les programmes antivirus ne détectent pas. Malwarebytes remplace complètement les autres solutions antivirus pour éviter les menaces de cybersécurité modernes pour les utilisateurs privés et les entreprises. Plus de 60.000 XNUMX entreprises et des millions d'utilisateurs font confiance aux solutions d'apprentissage automatique innovantes de Malwarebyte et à ses chercheurs en sécurité pour éviter les menaces émergentes et éliminer les logiciels malveillants qui manquent aux solutions de sécurité obsolètes. Visitez www.malwarebytes.com pour plus d'informations.