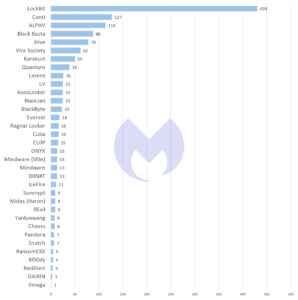

Comme les mois précédents, LockBit est resté de loin le ransomware le plus actif en août. Ce n'est qu'alors que la triple extorsion s'ensuit : l'attaque avec DDoS en plus du cryptage et du chantage. C'est du moins ce que montre le rapport actuel sur les rançongiciels d'août de Malwarebytes.

L'équipe de renseignement sur les menaces de Malwarebytes a attribué 2022 attaques au groupe de rançongiciels en août 62 (contre 61 attaques en juillet 2022 et 44 attaques en juin 2022). Pour REvil, cependant, Malwarebytes n'a noté qu'une seule attaque en août. RansomEXX signale sa première victime en quatre mois et Snatch est également de retour avec une attaque après 40 jours d'inactivité. Fait intéressant, la victime répertoriée sur le site Web de Snatch a également été répertoriée sur REvil en avril. Cependant, il n'est pas rare que les victimes soient attaquées à plusieurs reprises. Cette visibilité n'indique pas nécessairement une coopération.

Conti, REvil, DarkSide baissent la tête

Comme déjà décrit dans le rapport de juin sur les ransomwares, une partie du succès de LockBit est due au fait que le groupe de ransomwares a jusqu'à présent évité les faux pas fatals tels que Conti, REvil ou DarkSide. Cependant, sur la base de leur activité, on peut supposer que ce groupe a déjà attiré l'attention des forces de l'ordre américaines. Entre mars 2022 et août 2022, LockBit a mené 430 attaques connues dans 61 pays différents. LockBit était responsable de chaque troisième attaque de ransomware connue au cours de cette période. Entre mars 2022 et août 2022, Malwarebytes a attribué au groupe une moyenne d'environ 70 attaques par mois, tandis que la moyenne des autres groupes surveillés par Malwarebytes n'a jamais dépassé sept.

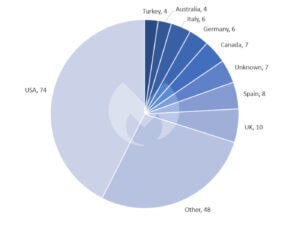

En ce qui concerne la répartition des attaques de ransomwares par pays, les États-Unis ont de nouveau été de loin le pays le plus fréquemment touché par les attaques de ransomwares en août 2022 avec 74 attaques. Cependant, selon Malwarebytes, cela tient davantage à la taille de leur secteur de services et donc au grand nombre de victimes potentielles qu'à un ciblage spécifique. Dix attentats ont eu lieu au Royaume-Uni, huit en Espagne, sept au Canada et six en Allemagne.

L'avenir des rançongiciels : nouvelles tactiques

En août, deux événements ont indiqué comment les tactiques des groupes de ransomwares pouvaient évoluer au-delà de la "double extorsion" - la plus grande innovation dans les tactiques de ransomwares ces dernières années. À l'origine, les fichiers de rançongiciels cryptés et les groupes derrière eux exigeaient une rançon en échange d'un outil de décryptage. Il était presque impossible de décrypter les fichiers sans cet outil. Les victimes ne pouvaient éviter de payer la rançon qu'en restaurant les fichiers cryptés à partir de sauvegardes.

Enfin, fin 2019, le groupe à l'origine du rançongiciel Maze a commencé à voler des fichiers à leurs victimes avant de les chiffrer. Elle a menacé de publier les fichiers volés sur le dark web. Cela incitait les victimes à payer la rançon même si elles pouvaient restaurer leur système à partir de sauvegardes. Cette tactique a été rapidement copiée et est maintenant la norme pour les grands groupes de rançongiciels.

Triple attaque : DDoS, cryptage, extorsion

La stratégie du triple chantage est nouvelle : en août, LockBit a volé des données à la société de cybersécurité Entrust dans une attaque de double extorsion. Selon LockBit, la réponse inhabituelle de la victime a été d'empêcher le groupe de rançongiciels de divulguer les données volées en lançant une attaque par déni de service distribué (DDoS) contre le site de fuite du groupe. Cette attaque a retardé la fuite de données mais ne semble pas l'avoir empêchée. Cependant, il a inspiré LockBit à essayer maintenant la même chose. Après avoir constaté l'efficacité des attaques DDoS, le groupe a annoncé sur un forum de hackers qu'il prévoyait désormais d'utiliser DDoS comme troisième bâton contre ses victimes, aux côtés du cryptage et de l'extorsion. Dans le texte, LockBit a qualifié la tactique de "triple extorsion".

Les déclarations des groupes de rançongiciels doivent toujours être prises avec des pincettes. Cependant, les entreprises potentiellement menacées doivent prendre l'avertissement au sérieux, car la procédure n'est en fait pas nouvelle. L'extorsion DDoS est une tactique plus ancienne que le cryptage de fichiers et l'exigence d'une rançon. Il a juste été moins utilisé ces dernières années.

Les rançongiciels finiront-ils par disparaître ?

La fuite de données est une tactique tellement efficace que certains groupes, tels que Karakurt, ne se soucient plus de chiffrer les fichiers. Ils dépendent totalement de la menace des données volées et divulguées. L'équipe de renseignement sur les menaces de Malwarebytes pense que davantage de gangs adopteront cette approche à l'avenir.

Depuis que les groupes de rançongiciels ont commencé à utiliser des tactiques de « gros gibier » il y a environ cinq ans, les compétences requises pour une attaque réussie ont changé. Dans une attaque "big game", le logiciel malveillant de cryptage n'est qu'une ressource. Le succès d'une attaque, en revanche, réside dans la capacité à trouver une cible, à comprendre sa valeur, puis à s'introduire dans son réseau sans être détecté.

Cela a conduit à une spécialisation importante, certains groupes criminels fournissant le logiciel, d'autres agissant en tant que courtiers d'accès et d'autres encore réalisant finalement les attaques. Les capacités développées par les courtiers d'accès et les attaquants peuvent être utilisées non seulement pour diffuser des rançongiciels, mais aussi pour la surveillance, le sabotage, l'espionnage et l'exfiltration de données.

Les sanctions compliquent également la tâche des groupes de rançongiciels

Ainsi, si les rançongiciels ne génèrent plus de revenus significatifs, il faut partir du principe que les cybercriminels utiliseront simplement d'autres formes d'attaque. La pression pour le faire a commencé avec des sauvegardes améliorées - et a été aggravée par la guerre de la Russie en Ukraine. Depuis le début de la guerre, il est devenu encore plus difficile pour les groupes de rançongiciels de recevoir des paiements de rançon en raison de la menace de sanctions. Certains experts du secteur de la sécurité prédisent donc la fin imminente des ransomwares.

Malwarebytes, d'autre part, ne s'attend pas à un changement soudain, bien que la tendance à long terme soit certainement celle des groupes qui s'éloignent du chiffrement. En fait, certains groupes ont de plus en plus de mal à faire valoir leurs revendications sans cryptage. De plus, le chiffrement reste la tactique de choix pour l'un des groupes de rançongiciels les plus performants d'aujourd'hui : LockBit.

Nouveaux groupes de rançongiciels en août

Il semble également que les cybercriminels eux-mêmes n'aient pas encore réalisé la fin imminente du ransomware-as-a-service. Comme en juillet, quelques nouveaux groupes sont apparus en août : D0nut avec 13 attaques, IceFire avec 11 attaques, Bl00dy avec 5 attaques et DAIXIN avec 3 attaques. Bl00dy est frappant : le groupe n'a pas de site de fuite, mais utilise à la place l'application de messagerie Telegram.

Plus sur Malwarebytes.com

À propos de Malwarebytes Malwarebytes protège les particuliers et les entreprises contre les menaces dangereuses, les ransomwares et les exploits que les programmes antivirus ne détectent pas. Malwarebytes remplace complètement les autres solutions antivirus pour éviter les menaces de cybersécurité modernes pour les utilisateurs privés et les entreprises. Plus de 60.000 XNUMX entreprises et des millions d'utilisateurs font confiance aux solutions d'apprentissage automatique innovantes de Malwarebyte et à ses chercheurs en sécurité pour éviter les menaces émergentes et éliminer les logiciels malveillants qui manquent aux solutions de sécurité obsolètes. Visitez www.malwarebytes.com pour plus d'informations.