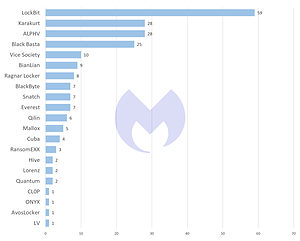

LockBit reste le leader parmi les groupes vendant des ransomwares en tant que service (RaaS) en octobre. C'est ce que montre le rapport Malwarebytes ransomware d'octobre. Même les dangereux groupes Black Basta ou ALPHV ne s'attaquent pas aussi massivement aux entreprises.

L'équipe de renseignement sur les menaces de Malwarebytes a attribué 59 attaques au groupe de rançongiciels LockBit au cours du mois dernier (contre 109 attaques en septembre 2022 et 62 attaques en août 2022). Karakurt et ALPHV arrivent à la deuxième place en octobre, avec 28 attaques chacun. Black Basta prend la troisième place avec 25 attaques.

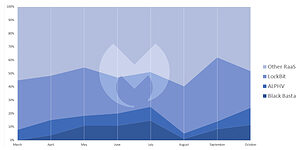

LockBit remplace Conti par le haut

Depuis la disparition de Conti, LockBit est resté la forme de RaaS la plus utilisée sur la base des attaques connues de Malwarebytes. Une comparaison avec les concurrents les plus proches de LockBit est également instructive ici, puisque depuis mars ni ALPHV ni Black Basta n'ont atteint, même de loin, le même niveau d'activité que LockBit. Ce dernier groupe de rançongiciels représentait près de la moitié de toute l'activité RaaS en septembre 2022, représentant 48 % des attaques détectées par Malwarebytes.

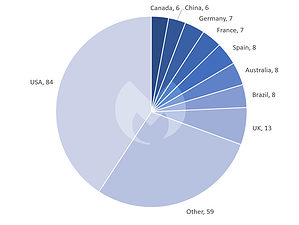

Plus d'attaques de rançongiciels aux États-Unis qu'en Europe

En ce qui concerne la répartition des attaques de ransomwares par pays, les États-Unis sont à nouveau de loin la cible la plus fréquente en octobre 2022 avec 84 attaques. Les pays européens suivants ont également été touchés : le Royaume-Uni avec 13 attentats, l'Espagne avec 8 attentats, et la France et l'Allemagne avec 7 attentats chacun.

LockBit et Continental mettent des données en vente pour 50 millions de dollars

En Allemagne fait LockBit est actuellement un sujet brûlant en lien avec une attaque de pirate informatique sur Continental en août. Une conversation entre Continental et le groupe de rançongiciels a récemment été publiée sur leur site Web sombre, décrivant une négociation entre les deux parties. Le journal de discussion montre que Continental cherchait des preuves que LockBit avait effectivement volé les 40 To de données internes et les supprimerait finalement dès que la rançon aurait été payée.

Le dernier message, attribué à Continental et daté du 24 octobre, se lit comme suit : "Bonjour, nous avons une réunion de gestion à tenir et nous vous répondrons demain à la fin de la journée de travail."

Apparemment, la réunion ne s'est pas déroulée comme LockBit l'avait espéré. Après plusieurs tentatives infructueuses pour relancer les négociations, le groupe de rançongiciels a rendu les données Continental disponibles à la vente ou à la destruction sur son site Web sombre pour 50 millions de dollars.

Blanchiment d'argent : Comment LockBit transfère de l'argent

Une interview publiée par vx-underground en octobre a fourni des informations intéressantes sur l'organisation de LockBit. Celle-ci aurait été menée avec le fondateur de LockBit, désigné sur le site comme "l'administrateur de LockBit" (LBO). L'interview met en lumière la taille de LockBit et également la façon dont les rançons payées en crypto-monnaie sont converties en espèces.

Premièrement, concernant la taille de l'organisation LockBit, selon LBO, LockBit compte actuellement plus de 10 membres composés de pentesters, de développeurs, de blanchisseurs d'argent, de testeurs et de négociateurs. Cela rendrait l'équipe LockBit presque d'un ordre de grandeur plus petite que celle de Conti, qui comptait environ 100 membres avant sa dissolution.

En fin de compte, l'évolutivité du RaaS provient de l'utilisation d'affiliés, c'est-à-dire d'organisations partenaires qui mènent des attaques avec le rançongiciel LockBit et paient pour cela avec une partie de la rançon. Selon LBO, LockBit ne compte actuellement pas plus de 100 affiliés, le souhait serait de 300.

Beaucoup d'argent réparti sur quelques têtes

Selon les chiffres de Malwarebytes, ces 100 personnes sont responsables d'environ un tiers de toutes les attaques RaaS. Cela suggère que le nombre de criminels professionnels impliqués dans des attaques de ransomwares est probablement faible. Cependant, compte tenu des énormes sommes d'argent qui ont été extorquées aux groupes de rançongiciels au cours des cinq dernières années et qui sont donc parvenues à relativement peu de mains, on peut supposer qu'il s'agit d'une transaction financière considérable.

Selon LBO, la rançon sera envoyée aux changeurs de monnaie chinois, et de là à un autre changeur de monnaie. L'argent est ensuite transféré sur des cartes bancaires en utilisant diverses méthodes. Les courriers d'argent sont ensuite envoyés aux guichets automatiques et apportent finalement l'argent à LockBit. Les transferts varient de 1.000 7.000 $ à XNUMX XNUMX $.

Selon le Ransomware Task Force, les victimes de ransomwares ont payé un total de 2020 millions de dollars de rançons en 350. L'utilisation des techniques de blanchiment d'argent telles que décrites ci-dessus nécessiterait donc au moins 50.000 XNUMX transactions aux guichets automatiques. Cela pourrait être un indice de la raison pour laquelle les transferts de crypto-monnaie et le blanchiment d'argent semblent être les principales cibles des forces de l'ordre au cours des deux dernières années.

Les clones de LockBit ont fait surface en octobre

En septembre, le constructeur de logiciels pour LockBit 3.0 est sorti. L'équipe de renseignement sur les menaces de Malwarebytes a découvert que créer votre propre rançongiciel n'a jamais été aussi simple. De plus, Malwarebytes a prédit que de nouveaux gangs criminels non affiliés à LockBit pourraient utiliser le logiciel à l'avenir, y compris pour créer leur propre logiciel de rançon en dehors du programme d'affiliation de LockBit.

Cela s'est réellement passé en octobre. On soupçonne que le groupe de rançongiciels Bl00dy a utilisé le constructeur LockBit 3.0 (remarque : étant donné que Bl00dy n'a publié aucune fuite sur le dark web en octobre, le groupe n'apparaît pas dans le tableau d'octobre des attaques de rançongiciels connues par les groupes). Selon la rumeur, un clone de LockBit aurait été utilisé dans une attaque contre Banco de Brasília (BRB). Et une adresse bitcoin découverte dans les notes de rançon d'un groupe inconnu utilisant le logiciel LockBit modifié a reçu environ 20.000 XNUMX $ en paiements.

Le rapport d'octobre 2022 de Malwarebytes sur les rançongiciels comprend encore plus de données analysées. Il est disponible en lecture gratuite en ligne. Un clic sur le bouton mène directement au rapport.

Plus sur Malwarebytes.com

À propos de Malwarebytes Malwarebytes protège les particuliers et les entreprises contre les menaces dangereuses, les ransomwares et les exploits que les programmes antivirus ne détectent pas. Malwarebytes remplace complètement les autres solutions antivirus pour éviter les menaces de cybersécurité modernes pour les utilisateurs privés et les entreprises. Plus de 60.000 XNUMX entreprises et des millions d'utilisateurs font confiance aux solutions d'apprentissage automatique innovantes de Malwarebyte et à ses chercheurs en sécurité pour éviter les menaces émergentes et éliminer les logiciels malveillants qui manquent aux solutions de sécurité obsolètes. Visitez www.malwarebytes.com pour plus d'informations.

Une réflexion sur "Rapport sur les ransomwares : LockBit reste le plus dangereux »

Commentaires fermés