Malwarebytes publie son rapport de juin sur les ransomwares. Comme le mois précédent, LockBit reste de loin le ransomware le plus répandu. Viennent ensuite Mais il y a aussi de nouveaux développements. Karakurt, Black Basta, ALPHV ou BlackCat.

L'équipe Malwarebytes Threat Intelligence a attribué 44 attaques au groupe de rançongiciels LockBit en juin 2022 (contre 73 attaques en mai 2022). LockBit a été suivi en juin par Karakurt avec 27 attaques, Black Basta avec 18 attaques et ALPHV (alias BlackCat) avec 15 attaques. Conti n'occupe plus de place dans l'analyse en juin. Cependant, le mois a également été marqué par la disparition de ce groupe de rançongiciels, ainsi que par un grand nombre d'attaques par des groupes prétendument liés à Conti.

Conti est maintenant parti

En ce qui concerne la répartition des attaques de ransomwares par pays, les États-Unis étaient de loin le pays le plus touché en juin 2022, comme le mois précédent : Malwarebytes associe 70 attaques aux États-Unis. 11 attentats ont eu lieu au Royaume-Uni, 10 attentats au Canada et 9 attentats chacun en Allemagne et en Italie.

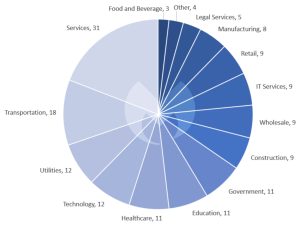

Du côté des industries, comme en mai, le secteur des services a été le plus touché : selon Malwarebytes, ce secteur a compté 31 attaques. En deuxième position se trouvent les transports avec 18 attaques, suivis des services publics avec 12 attaques.

LockBit : force dominante dans les rançongiciels

Sans faire grand bruit, LockBit est devenu la force dominante des ransomwares cette année. Même si moins de victimes ont été publiées sur son site Web de fuites en juin qu'en mai, le ransomware était toujours loin devant ses concurrents.

Alors que Conti a passé 2022 à faire des déclarations bruyantes et à se sortir d'un trou auto-fabriqué avec son plan pour simuler sa propre dissolution, LockBit s'est entièrement concentré sur son activité. LockBit est proposé en tant que ransomware-as-a-service (RaaS). Les attaques sont menées par des partenaires, appelés "testeurs de plumes", qui paient à l'organisation LockBit 20% de la rançon achetée - en échange de l'utilisation du logiciel et des services LockBit.

LockBit annonce "Nous sommes néerlandais - pas russes"

Et tandis que certains gangs de rançongiciels veulent avant tout générer de la publicité, LockBit semble plus intéressé par ce que pensent ses utilisateurs. Le site partenaire commence par une déclaration destinée à démarquer l'entreprise de ses concurrents russes notamment : « Nous sommes basés aux Pays-Bas, totalement apolitiques et uniquement intéressés par l'argent.

Sinon, le site Web regorge de mots destinés à signaler la fiabilité et la volonté du groupe de rançongiciels d'écouter ses partenaires. Par exemple, on demande aux membres : " Si vous ne trouvez pas l'une de vos fonctionnalités préférées ici, veuillez nous en informer." Il poursuit en disant : "Nous n'avons jamais trompé personne et respectons toujours nos accords." Cette combinaison de l'attractivité des partenaires et la capacité d'éviter des erreurs coûteuses semblent être la raison du succès de LockBit cette année.

LockBit 3.0 incluant une nouvelle page Darknet

Malgré cela, LockBit a fait la une des journaux en juin 2022. Le groupe de rançongiciels a lancé LockBit 3.0 avec un nouveau site Web sur le Web sombre et un programme de primes de bogues. Ce dernier a promis des récompenses allant jusqu'à XNUMX million de dollars pour avoir trouvé des vulnérabilités dans le site Web et le logiciel de LockBit, soumis des idées brillantes ou doxé avec succès le responsable du programme d'affiliation de LockBit.

Reste à savoir si LockBit a une intention sérieuse de verser ces sommes. Cependant, si le groupe avait réellement l'intention d'utiliser la prime de bogue pour améliorer son logiciel et affiner ses pratiques, il pourrait priver les forces de l'ordre et les chercheurs en sécurité d'informations précieuses.

Conti: Le site Web de fuite a disparu en juin

Comme prévu, le site Web divulgué de Conti a disparu en juin - après quelques semaines d'inactivité. Comme l'a rapporté l'équipe de renseignement sur les menaces de Malwarebytes en mai, les recherches d'Advintel le mois dernier ont indiqué que le rapprochement du groupe avec l'État russe avait incité les avocats des victimes à les mettre en garde contre le paiement d'une rançon. Car ceux-ci auraient pu entraîner des sanctions.

Alors que les revenus du groupe se tarissaient, les dirigeants de Conti auraient élaboré un plan de retrait de la marque. Ils ont divisé leurs membres en d'autres groupes de rançongiciels comme Black Basta, BlackByte, Karakurt, Hive et ALPHV et ont simulé leur propre mort. L'équipe Malwarebytes Threat Intelligence a pu confirmer que Conti a envoyé une annonce interne à ses membres concernant son retrait à la fin du mois de mai et que les serveurs de chat internes sont devenus indisponibles à peu près au même moment. Le site Web divulgué a disparu le 22 juin 2022 et n'est toujours pas disponible.

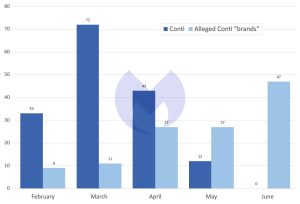

BlackBasta remplace Conti

La fermeture de Conti a coïncidé avec l'émergence soudaine de Black Basta en avril, ainsi qu'une augmentation de l'activité et l'émergence d'un nouveau site Web de fuite Karakurt en juin. C'est peut-être une coïncidence, mais l'équipe Malwarebytes Threat Intelligence a découvert que l'activité combinée de Black Basta, BlackByte et Karakurt avait atteint des niveaux similaires à ceux de Conti au cours du mois dernier.

Tendances : Cibler directement les clients et les employés pour la première fois

Les fonctionnalités, voire la manière dont les ransomwares sont distribués et déployés, varient peu d'un groupe de ransomwares à l'autre et n'évoluent que lentement. Par conséquent, les plus grandes innovations de ces dernières années semblent résider dans la façon dont les groupes de rançongiciels font des affaires et comment ils font pression sur leurs victimes pour qu'elles collectent des rançons.

En juin, l'équipe Malwarebytes Threat Intelligence a observé certaines choses qui n'avaient pas été observées auparavant : par exemple, comme décrit précédemment, le groupe LockBit offrait des primes pour les bogues. Pour la première fois, le Groupe ALPHV s'adressait aux employés et aux clients d'un hôtel avec un site Web divulgué.

Les cadres de l'entreprise ciblés

🔎 Attaques connues de Conti comparées aux attaques connues de Black Basta, BlackByte et Karakurt, février-juin 2022 (Image : Malwarebytes).

Les groupes de rançongiciels ont déjà tenté de cibler les dirigeants d'entreprise pour augmenter la pression. Mais le fait qu'ALPHV s'adresse aux employés et aux clients, en l'occurrence les clients de l'hôtel, avec un site Web spécial est nouveau. Ce dernier n'était pas sur le dark web mais sur l'internet public. Le site Web a permis aux invités et au personnel de rechercher parmi 112 Go d'informations personnelles volées par ALPHV lors de l'attaque pour voir si leurs informations personnelles s'y trouvaient. Cette nouvelle tactique visait apparemment à mettre davantage de pression sur l'hôtelier pour qu'il paie la rançon.

En mettant le site sur le web public, ALPHV a rendu les informations beaucoup plus accessibles aux utilisateurs non techniques. Cependant, le site n'était disponible que quelques jours avant d'être supprimé. L'équipe Malwarebytes Threat Intelligence pense que le groupe de rançongiciels savait certainement que cela allait se produire. Vraisemblablement, cependant, le site Web n'avait qu'à exister assez longtemps pour attirer suffisamment l'attention pour influencer les négociations de cette manière.

ALPHV annoncé avec l'aide de l'utilisateur

De telles innovations ne sont pas nouvelles. Les groupes de rançongiciels expérimentent constamment de nouvelles idées. Les expériences qui ne fonctionnent pas sont oubliées. Et ceux qui fonctionnent sont vite copiés par d'autres groupes. Dans ce cas, l'expérience ne semble pas avoir été couronnée de succès. La victime est maintenant apparue sur la page principale d'ALPHV sur le dark web. Cela indique généralement qu'il a résisté à la pression de payer une rançon.

Plus sur Malwarebytes.com

À propos de Malwarebytes Malwarebytes protège les particuliers et les entreprises contre les menaces dangereuses, les ransomwares et les exploits que les programmes antivirus ne détectent pas. Malwarebytes remplace complètement les autres solutions antivirus pour éviter les menaces de cybersécurité modernes pour les utilisateurs privés et les entreprises. Plus de 60.000 XNUMX entreprises et des millions d'utilisateurs font confiance aux solutions d'apprentissage automatique innovantes de Malwarebyte et à ses chercheurs en sécurité pour éviter les menaces émergentes et éliminer les logiciels malveillants qui manquent aux solutions de sécurité obsolètes. Visitez www.malwarebytes.com pour plus d'informations.