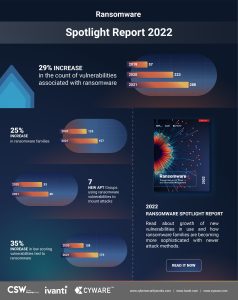

Les pirates informatiques ciblent de plus en plus les vulnérabilités zero-day et la chaîne d'approvisionnement. 29 % de CVE associés aux ransomwares en plus et 26 % de familles de ransomwares en plus par rapport à l'année dernière. Ce ne sont là que quelques-unes des conclusions du rapport Ivanti Ransomware 2022.

Le fournisseur de sécurité Ivanti a publié les résultats du rapport de fin d'année Ransomware Spotlight, mené conjointement avec Cyber Security Works, une CNA (Certify Numbering Authority) et Cyware. Le rapport identifie 32 nouvelles familles de ransomwares en 2021, portant le total à 157, soit une augmentation globale de 26 % d'une année sur l'autre. Le rapport montre que ces groupes de rançongiciels ciblent de plus en plus les vulnérabilités non corrigées. Ils sont également extrêmement rapides à militariser les vulnérabilités du jour zéro pour lancer des attaques sérieuses. Dans le même temps, ils étendent leurs vecteurs d'attaque et trouvent de nouveaux moyens de compromettre les réseaux d'entreprise et de déclencher des attaques aux conséquences considérables.

Les principales conclusions et tendances du rapport

Les vulnérabilités non corrigées restent les principaux vecteurs d'attaque utilisés par les groupes de rançongiciels.

L'analyse a révélé 65 nouvelles vulnérabilités associées aux ransomwares l'année dernière. Cela correspond à une augmentation de 29% par rapport à l'année précédente. Cela porte le nombre total de vulnérabilités liées aux ransomwares à 288. Fait alarmant, plus d'un tiers (37 %) de ces vulnérabilités nouvellement ajoutées étaient des sujets tendance sur le dark web et ont été exploitées à plusieurs reprises. En parallèle, 56 % des 223 vulnérabilités héritées identifiées avant 2021 étaient encore activement exploitées. Cela montre que les organisations doivent hiérarchiser et corriger les vulnérabilités ciblées par les groupes de ransomwares, qu'il s'agisse de vulnérabilités nouvellement identifiées ou héritées.

Les groupes de rançongiciels trouvent et exploitent déjà des vulnérabilités

Et c'est avant que ces CVE ne soient ajoutés à la base de données nationale des vulnérabilités (NVD) et que des correctifs ne soient disponibles. Les vulnérabilités QNAP (CVE-2021-28799), Sonic Wall (CVE-2021-20016), Kaseya (CVE-2021-30116) et plus récemment Apache Log4j (CVE-2021-44228) ont été utilisées pour des attaques avant même leur publication dans inclus dans la base de données nationale sur les vulnérabilités (NVD). Cette tendance dangereuse souligne la nécessité pour les fournisseurs de réagir rapidement lorsque des vulnérabilités sont divulguées et des correctifs publiés. Cela montre également que les entreprises ne peuvent pas compter uniquement sur NVD. Par conséquent, lors de la hiérarchisation des vulnérabilités à corriger, ils doivent également garder un œil sur les tendances des vulnérabilités, les exemples de vulnérabilités exploitées, les avis des fournisseurs et les alertes des agences de sécurité.

Les groupes de rançongiciels ciblent de plus en plus les chaînes d'approvisionnement

Une seule faille au sein d'une chaîne d'approvisionnement peut ouvrir de multiples voies aux acteurs de la menace pour détourner l'ensemble de la distribution du système sur des centaines de réseaux victimes. Au cours de l'année écoulée, les acteurs de la menace l'ont démontré avec succès via des vulnérabilités dans des applications tierces, des produits propriétaires et des bibliothèques open source. Par exemple, le groupe REvil a ciblé la vulnérabilité CVE-2021-30116 dans le service de gestion à distance Kaseya VSA. Pour ce faire, il a utilisé un package de mise à jour malveillant qui a compromis toutes les entreprises utilisant des versions sur site et cloud de la plate-forme VSA.

Les groupes de rançongiciels proposent de plus en plus leurs vecteurs d'attaque en tant que service

Ransomware-as-a-Service est un modèle commercial dans lequel les développeurs de ransomwares offrent leurs services, variantes, kits ou code à d'autres pirates en échange d'un paiement. Les solutions Exploit-as-a-Service permettent aux pirates de louer des exploits zero-day aux développeurs. De plus, les droppers-as-a-service permettent aux novices de propager des logiciels malveillants via des programmes. Et Trojans-as-a-Service, également connu sous le nom de Malware-as-a-Service, permet à toute personne disposant d'une connexion Internet de se procurer des logiciels malveillants personnalisés et de les distribuer dans le cloud, sans aucune installation requise.

Avec 157 familles de ransomwares exploitant 288 vulnérabilités

Avec Ivanti, Cyware, fournisseur de solutions Cyber Fusion, SOAR de nouvelle génération et de renseignements sur les menaces, et Cyber Security Works ont contribué à sa création. En tant qu'autorité de certification, l'entreprise est chargée d'attribuer régulièrement des identifiants CVE aux vulnérabilités.

Évaluations et recommandations des auteurs de l'étude

Srinivas Mukkamala, vice-président senior des produits de sécurité chez Ivanti

« Les groupes de rançongiciels sont de plus en plus sophistiqués et leurs attaques plus puissantes. Ces acteurs de la menace se tournent de plus en plus vers l'automatisation pour exploiter les vulnérabilités et pénétrer profondément dans les réseaux compromis. Ils élargissent leurs cibles et lancent davantage d'attaques contre les infrastructures critiques et les chaînes d'approvisionnement. La correction sans délai des vulnérabilités militarisées nécessite une combinaison de hiérarchisation des vulnérabilités basée sur les risques et d'intelligence automatique des correctifs. L'objectif doit être d'identifier et de hiérarchiser les vulnérabilités et d'accélérer la résolution.

Anuj Goel, PDG de Cyware

"Le principal changement que nous constatons dans le paysage des ransomwares est que les attaquants tentent de subvertir des processus tels que le déploiement de correctifs. En même temps, ils recherchent des lacunes dans les mesures de protection pour pénétrer les systèmes. La découverte de vulnérabilités doit être répondue par une action qui traite les données de vulnérabilité comme des informations afin de prendre des décisions de réponse rapides. Alors que les groupes de rançongiciels opérationnalisent leurs outils, leurs méthodes et leurs listes de cibles, il est impératif que les équipes SecOps automatisent les processus pour que les actifs et les systèmes vulnérables se réparent eux-mêmes. Le risque ne peut être réduit qu'en opérationnalisant les informations en temps réel.

Aaron Sandeen, PDG de Cyber Security Works

« Les ransomwares sont dévastateurs pour les clients et les employés de tous les secteurs. En 2022, nous continuerons à voir une prolifération de nouvelles vulnérabilités, types d'exploits, groupes APT, familles de ransomwares et catégories CWE. De même, les anciennes vulnérabilités restent au centre des préoccupations des criminels. En fin de compte, les dirigeants ont besoin d'une aide innovante et proactive pour hiérarchiser et éliminer les menaces de ransomware. »

contexte de l'étude

Le rapport Ransomware Index Spotlight est basé sur des données provenant de diverses sources, y compris des données propriétaires d'Ivanti et de CSW, des bases de données sur les menaces accessibles au public et des équipes de recherche sur les menaces et de test de pénétration. Le rapport complet est également disponible en téléchargement.

Plus sur Ivanti.com

À propos d'Ivanti La force de l'informatique unifiée. Ivanti connecte l'informatique aux opérations de sécurité de l'entreprise pour mieux gouverner et sécuriser le lieu de travail numérique. Nous identifions les actifs informatiques sur les PC, les appareils mobiles, les infrastructures virtualisées ou dans le centre de données - qu'ils soient sur site ou dans le cloud. Ivanti améliore la prestation de services informatiques et réduit les risques commerciaux grâce à son expertise et à des processus automatisés. En utilisant des technologies modernes dans l'entrepôt et sur l'ensemble de la chaîne d'approvisionnement, Ivanti aide les entreprises à améliorer leur capacité de livraison, sans modifier les systèmes backend.