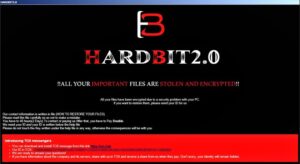

Le groupe de rançongiciels HardBit 2.0 demande à l'entreprise des informations sur la cyberassurance après une attaque réussie. Le groupe veut ajuster ses prétentions à la somme assurée et fait semblant d'être amical.

Les chercheurs en sécurité de Varonis Threat Labs mettent en garde contre un nouveau groupe de rançongiciels qui semble utiliser une nouvelle tactique d'extorsion : HardBit 2.0 tente de convaincre les victimes qu'il est dans leur intérêt de divulguer tous les détails de l'assurance afin qu'elles puissent personnaliser leurs réclamations que l'assureur couvre tous frais.

Hackers : Ensemble contre l'assurance

HardBit a été observé pour la première fois en octobre 2022 et apparaît sous la version 2.0 depuis novembre. Contrairement à la plupart des acteurs de ransomwares, HardBit n'a pas de site de fuite. Néanmoins, les cybercriminels affirment qu'ils volent les données des victimes et menacent de les rendre publiques si aucune rançon n'est payée. HardBit 2.0 utilise des techniques et des tactiques d'attaque similaires à celles d'autres groupes de rançongiciels, telles que la distribution de charges utiles malveillantes à des employés sans méfiance, l'utilisation d'informations d'identification compromises et l'exploitation des vulnérabilités des hôtes exposés. Ce qui distingue ce nouveau groupe des gangs bien connus est la tactique du chantage : le message du ransomware aux victimes ne contient pas une demande de rançon spécifique, mais une demande de fournir anonymement des détails sur la police d'assurance :

Demande du montant des dommages

"Si vous nous dites anonymement que votre entreprise est assurée pour 10 millions de dollars et fournissez d'autres informations importantes sur la couverture, nous ne demanderons pas plus de 10 millions de dollars dans la correspondance avec l'agent d'assurance. De cette façon, vous pourriez éviter une fuite et décrypter vos informations.

Ce ne sont pas les cybercriminels, mais les compagnies d'assurance « insidieuses » qui sont ainsi présentées comme des opposants. En conséquence, il est également dans l'intérêt des victimes de coopérer ainsi avec les extorqueurs : "Mais puisque l'agent d'assurance sournois négocie délibérément de telle manière qu'il ne paie pas la réclamation d'assurance, seule la compagnie d'assurance gagne dans ce situation.

Afin d'éviter tout cela et d'obtenir l'argent de la compagnie d'assurance, vous devez nous informer anonymement des conditions de la couverture d'assurance. Les pauvres assureurs multimillionnaires ne vont pas mourir de faim et s'appauvrir en payant le montant maximum stipulé dans le contrat. […] Alors, grâce à notre coopération, laissez-les remplir les conditions prescrites dans votre contrat d'assurance.

La divulgation de données peut mettre fin à la couverture d'assurance

En règle générale, les assurés sont contractuellement tenus de ne pas fournir de données d'assurance aux agresseurs, sinon il existe un risque que les dommages ne soient pas couverts. C'est pourquoi les cybercriminels insistent pour que ces données soient partagées de manière anonyme. Leur objectif est et reste l'extorsion de fonds et les entreprises concernées sont bien avisées de ne pas leur faire confiance.

Plus sur Varonis.com

À propos de Varonis Depuis sa création en 2005, Varonis a adopté une approche différente de la plupart des fournisseurs de sécurité informatique en plaçant les données d'entreprise stockées à la fois sur site et dans le cloud au cœur de sa stratégie de sécurité : fichiers et e-mails sensibles, informations confidentielles sur les clients, les patients et les patients. Les dossiers des employés, les dossiers financiers, les plans stratégiques et de produits et toute autre propriété intellectuelle. La plate-forme de sécurité des données Varonis (DSP) détecte les menaces internes et les cyberattaques en analysant les données, l'activité des comptes, la télémétrie et le comportement des utilisateurs, prévient ou atténue les atteintes à la sécurité des données en verrouillant les données sensibles, réglementées et obsolètes, et maintient un état sûr des systèmes. grâce à une automatisation efficace.,