Aqua Security lance le nouveau rapport 2022 sur les menaces natives du cloud. Les logiciels malveillants de cryptominage sont toujours le numéro un, mais les portes dérobées et les vers représentent déjà plus de la moitié de toutes les attaques. Les attaquants ciblent de plus en plus Kubernetes et la chaîne d'approvisionnement des logiciels.

Aqua Security, le leader de la sécurité native dans le cloud, a publié son rapport 2022 sur les menaces natives dans le cloud : étude de la chaîne d'approvisionnement des logiciels de suivi et des attaques et techniques Kubernetes. L'étude a été préparée par l'équipe Nautilus, l'unité de recherche d'Aqua Security spécialisée dans la technologie cloud native, et vise à fournir un aperçu des tendances et des principaux apprentissages aux praticiens sur le paysage des menaces cloud natives.

Entre autres choses, l'enquête a révélé que les attaquants utilisent de plus en plus de nouvelles tactiques, techniques et processus pour cibler spécifiquement les environnements natifs du cloud. Les attaquants utilisent également de plus en plus de composants d'attaque multiples et tournent de plus en plus leur attention vers Kubernetes et la chaîne d'approvisionnement logicielle.

Plus que le cryptominage à l'esprit

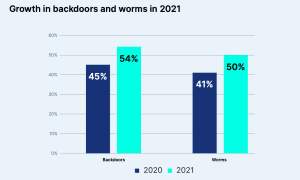

Alors que les cryptomineurs étaient toujours les logiciels malveillants les plus fréquemment observés, l'équipe Nautilus a découvert une utilisation accrue des portes dérobées, des rootkits et des voleurs d'informations d'identification avec une fréquence croissante. Ce sont des signes que les intrus ont plus que le cryptominage en tête. Les portes dérobées, qui permettent à un acteur malveillant d'accéder à distance à un système et de rester dans l'environnement compromis, ont été trouvées dans 54 % des attaques. C'était 9% de plus que la même enquête de 2020. De plus, la moitié des images de conteneurs malveillants analysées par les chercheurs (51%) contenaient des vers, permettant aux attaquants d'étendre la portée de leur attaque avec un minimum d'effort.

Ici aussi, une augmentation significative de 10% par rapport à 2020 a été enregistrée. Notamment, les acteurs de la menace ont également élargi leurs cibles aux environnements CI/CD et Kubernetes. En 2021, 19 % des images de conteneurs malveillantes analysées ciblaient Kubernetes, y compris les kubelets et les serveurs d'API, soit une augmentation de 9 % par rapport à l'année précédente.

Autres résultats importants de l'étude

- La proportion et la variété des attaques observées sur Kubernetes ont augmenté, ce qui inclut une adoption plus large de l'armement des outils d'interface utilisateur Kubernetes.

- Les attaques de la chaîne d'approvisionnement représentent 14 % de l'échantillon spécifique d'images provenant des bibliothèques d'images publiques. Cela montre que ces attaques continuent d'être une méthode efficace pour attaquer les environnements natifs du cloud.

- La vulnérabilité log4j zero-day a été immédiatement exploitée dans la nature. L'équipe Nautilus a découvert plusieurs techniques malveillantes, notamment des logiciels malveillants connus, des exécutions sans fichier, des exécutions de shell inversées et des fichiers téléchargés depuis la mémoire et exécutés. Cela met en évidence la nécessité d'une protection d'exécution.

- Les chercheurs ont observé des attaques de pots de miel TeamTNT même après que le groupe a annoncé sa retraite en décembre 2021. Cependant, aucune nouvelle tactique n'a été utilisée, il est donc difficile de savoir si le groupe est toujours actif ou si les attaques en cours proviennent d'une infrastructure d'attaque automatisée. Quoi qu'il en soit, les équipes métier doivent continuer à prendre des mesures préventives contre ces menaces.

La solution de bac à sable de conteneur DTA est utilisée

🔎 Les portes dérobées et les vers sont en augmentation - les attaquants ont plus à l'esprit que le cryptominage (Image : Aqua Security)

L'équipe d'Aqua, Nautilus, a utilisé des pots de miel pour rechercher des attaques dans la nature. Pour analyser les attaques de la chaîne d'approvisionnement sur les applications cloud natives, l'équipe a examiné des images et des packages provenant de registres et de référentiels publics, tels que DockerHub, NPM et le Python Package Index. L'équipe Nautilus a utilisé le produit Dynamic Threat Analysis (DTA) d'Aqua pour analyser chaque attaque. Aqua DTA est la première solution sandbox de conteneurs du secteur qui évalue dynamiquement le comportement des images de conteneurs pour déterminer si elles hébergent des logiciels malveillants cachés. Cela permet aux organisations d'identifier et d'atténuer les attaques que les analyseurs de logiciels malveillants statiques ne peuvent pas détecter.

« Les résultats de cette étude soulignent le fait que les environnements cloud natifs sont désormais une cible pour les attaquants et que les techniques évoluent constamment », a déclaré Assaf Morag, Threat Intelligence and Data Analyst Lead chez Aqua's Team Nautilus. "La large surface d'attaque d'un cluster Kubernetes est attrayante pour les acteurs de la menace, et une fois à l'intérieur, ils recherchent des cibles faciles à attaquer.

La principale conclusion de ce rapport est que les attaquants sont plus actifs que jamais, ciblant les vulnérabilités des applications, de l'open source et de la technologie cloud avec une fréquence croissante. Les professionnels de la sécurité, les développeurs et les équipes DevOps doivent rechercher des solutions de sécurité spécialement conçues pour le cloud natif. La mise en œuvre de mesures de sécurité proactives et préventives permet une sécurité renforcée et protège en fin de compte des environnements complets.

Pour assurer la sécurité des environnements cloud, l'équipe d'Aqua chez Nautilus recommande de mettre en œuvre des mesures de sécurité d'exécution, une approche en couches de la sécurité Kubernetes et une analyse en cours de développement. Le rapport 2022 sur les menaces natives dans le cloud d'Aqua Security est disponible en téléchargement gratuit.

Plus sur AquaSec.com

À propos d'Aqua Sécurité Aqua Security est le plus grand fournisseur de sécurité natif pur cloud. Aqua donne à ses clients la liberté d'innover et d'accélérer leur transformation numérique. La plate-forme Aqua fournit une automatisation de la prévention, de la détection et de la réponse tout au long du cycle de vie des applications pour sécuriser la chaîne d'approvisionnement, l'infrastructure cloud et les charges de travail en cours, quel que soit l'endroit où elles sont déployées.