L'utilisation de macros pour diffuser des logiciels malveillants a considérablement diminué : jusqu'à 2021 % entre octobre 2022 et juin 66. Cependant, les attaquants commencent à utiliser des astuces pour contourner la protection.

Généralement, les cybercriminels utilisent des macros VBA pour exécuter automatiquement du contenu malveillant si un utilisateur a activé des macros dans les applications Office. Les macros XL4, en revanche, sont spécifiques à l'application Excel, mais peuvent également être utilisées par des attaquants comme outil de propagation de logiciels malveillants. Les cerveaux à l'origine des attaques basées sur des macros utilisent généralement l'ingénierie sociale pour convaincre le destinataire que le contenu est important et qu'il est donc nécessaire d'activer les macros pour afficher ce contenu.

Conteneurs comme ISO, LNK et RAR comme astuce

"Le fait que les cybercriminels abandonnent de plus en plus la distribution directe de pièces jointes basées sur des macros dans les e-mails représente un changement significatif dans le paysage des menaces. Les attaquants utilisent plutôt de nouvelles tactiques pour distribuer des logiciels malveillants. On peut s'attendre à ce que l'utilisation croissante de types de fichiers tels que ISO, LNK et RAR se poursuive », a commenté Sherrod DeGrippo, vice-président de la recherche et de la détection des menaces chez Proofpoint.

Contournement des fonctions de sécurité

Microsoft bloque les macros VBA qui ont un attribut Mark-of-the-Web (MOTW). Cet attribut indique si un fichier provient d'Internet et est basé sur ce qu'on appelle un Zone.Identifier. Les applications Microsoft ajoutent cet attribut à certains documents lorsqu'ils sont téléchargés depuis Internet.

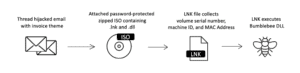

Cependant, les cybercriminels peuvent utiliser des formats de fichiers conteneurs tels que ISO (.iso), RAR (.rar), ZIP (.zip) et IMG (.img) pour échapper à cette fonction de sécurité basée sur MOTW. Une fois téléchargés, les fichiers conteneurs sont étiquetés avec l'attribut MOTW puisqu'ils ont été téléchargés depuis Internet, mais le document qu'ils contiennent, comme une feuille de calcul prenant en charge les macros, n'est pas étiqueté avec l'attribut. Lorsque le document est extrait, l'utilisateur doit encore activer les macros pour que le code malveillant s'exécute automatiquement, mais le système de fichiers n'identifiera pas le document comme provenant d'Internet.

Il est également possible pour les attaquants d'utiliser des fichiers conteneurs pour propager directement une charge utile malveillante. À cette fin, les fichiers conteneurs peuvent contenir des contenus supplémentaires tels que des LNK, des DLL ou des fichiers exécutables (.exe) qui conduisent à l'installation d'une telle charge utile.

Changements significatifs dans le paysage des menaces

Voici à quoi ressemble la chaîne d'attaque pour distribuer le malware Bumblebee via ISO (image : proofpoint).

Les recherches de Proofpoint ont révélé une diminution significative des documents prenant en charge les macros envoyés sous forme de pièces jointes à des e-mails dans le cadre d'attaques. Entre octobre 2021 et juin 2022, leur nombre a diminué de plus des deux tiers. Au cours de la même période, le nombre de campagnes utilisant des fichiers conteneurs et des pièces jointes Windows Shortcut (LNK) a augmenté de près de 175 %.

Cette augmentation est en partie due à l'utilisation croissante des fichiers ISO et LNK dans les cybercampagnes. Les cybercriminels les utilisent de plus en plus comme mécanismes d'accès initiaux, comme ceux à l'origine des attaques de logiciels malveillants Bumblebee. L'utilisation des fichiers ISO à elle seule a augmenté de plus de 2021 % entre octobre 2022 et juin 150. En fait, le nombre de campagnes incluant des fichiers LNK a augmenté de 2021 1.675 % depuis octobre XNUMX.

Plus sur proofpoint.com

À propos de Propoint Proofpoint, Inc. est une entreprise leader dans le domaine de la cybersécurité. Proofpoint se concentre sur la protection des employés. Parce que ceux-ci signifient le plus grand capital pour une entreprise, mais aussi le plus grand risque. Avec une suite intégrée de solutions de cybersécurité basées sur le cloud, Proofpoint aide les organisations du monde entier à stopper les menaces ciblées, à protéger leurs données et à informer les utilisateurs informatiques des entreprises sur les risques de cyberattaques.