De nombreuses entreprises espèrent faire appel à des ressources externes pour leur sécurité informatique. La détection et la réponse gérées, ou MDR en abrégé, est donc un service relativement nouveau et de plus en plus important dans l'industrie de la cybersécurité.

Mais que peut faire MDR et que faut-il prendre en compte lors du choix d'un service ? L'article donne trois conseils et appelle à des normes pour le MDR : action proactive, recherche de cybermenaces et disponibilité des services 24h/7 et XNUMXj/XNUMX.

MDR, MXDR, MEDR ou simplement détection et réponse ?

Il existe de nombreuses définitions différentes du MDR et celle qui convient le mieux est en grande partie une question académique. En effet, les fournisseurs fournissent des services MDR de différentes manières, ce qui les rend difficiles à catégoriser et à comparer. Cependant, les entreprises et leur sécurité informatique s'appuient déjà de plus en plus sur des services MDR externes car elles ont du mal à faire face à de plus en plus de nouvelles menaces basées sur leurs seules ressources : Un SOC (Security Operations Center) moyen reçoit plus de 10.000 XNUMX alertes. Ce nombre peut être si écrasant que de nombreuses équipes SOC sont en fait incapables de prioriser moins de la moitié des alertes entrantes. La plupart des équipes SOC manquent non seulement de temps ou de main-d'œuvre, mais manquent souvent de l'expertise nécessaire pour effectuer une analyse complète d'un incident, ce qui entraîne des réponses inadéquates. Les systèmes sont également restaurés de manière inefficace. C'est là que le MDR entre en jeu en tant que service.

MDR résout un vrai problème

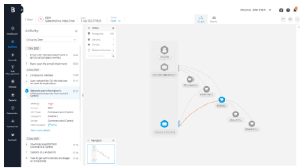

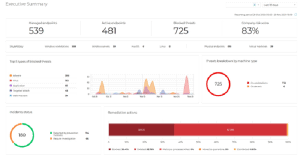

Les solutions EDR modernes offrent une vue d'ensemble de la posture de sécurité aux terminaux (Image : Bitdefender).

De nouvelles technologies, tendances, mots à la mode et jargon émergent constamment en matière de cybersécurité. Et en réponse au paysage des menaces en constante évolution, de nouvelles offres sont conçues pour améliorer la sécurité de l'entreprise.D'une certaine manière, les mots à la mode pour les nouvelles technologies en évolution sont inévitables. Mais le MDR semble être plus qu'un simple feu de paille. Les initiés de l'industrie et les cabinets d'analystes s'attendent à ce que le marché des services MDR atteigne 2025 milliards de dollars d'ici 2,2. Selon Gartner, plus de la moitié de toutes les entreprises utiliseront les services MDR d'ici la même année. Cette croissance rapide ne peut être réalisée que si un service résout réellement un problème et propose des services de sécurité informatique que vous n'avez pas à gérer vous-même. Les entreprises recherchent une telle offre afin de ne pas embaucher elles-mêmes du personnel, ce qui est de toute façon difficile à trouver sur le marché du travail.

Les trois caractéristiques de base d'un service MDR

L'objectif de chaque RSSI est de déployer de nouvelles technologies qui protègent mieux l'entreprise qu'auparavant. Cependant, le marché des technologies de sécurité est très difficile à appréhender pour les RSSI et qui plus est, il se développe très rapidement. De plus, un manque de normalisation des termes, des processus et des technologies rend difficile la comparaison, l'évaluation et la sélection des services, des outils ou des technologies des fournisseurs. Le MDR en est un bon exemple, et il est temps de s'entendre sur des normes à l'échelle de l'industrie qui définissent ce qui constitue un service de recherche et de réponse aux menaces. Bien que différents services MDR puissent présenter une variété de caractéristiques différentes, on peut s'entendre sur ces trois composants de base d'un service MDR : être proactif, rechercher les cybermenaces et disponibilité 24h/7 et XNUMXj/XNUMX.

Ce qu'il faut rechercher lors de l'évaluation d'un service MDR

1. Agir de manière proactive

Les services MDR se présentent comme une équipe d'experts en sécurité qui "garde un œil" sur une organisation XNUMXh/XNUMX et XNUMXj/XNUMX. Ceux-ci promettent de protéger les données avec une approche mature et complète de la sécurité qui peut détecter et répondre aux attaques - même celles déjà présentes sur le réseau. Cela semble bien, mais il est important de comprendre ce que les fournisseurs entendent par "réponse". Certains fournisseurs informent simplement leurs clients d'un incident et les laissent ensuite s'occuper de l'attaque. En termes de réaction, il est donc important de demander explicitement au fournisseur potentiel de MDR :

- Quelles capacités de réponse proactive sont incluses ?

- Dans quelle mesure ces mesures de réponse sont-elles automatisées ?

- Quel rôle joue le client dans les mesures de réponse ?

- Quel est le processus d'approbation des actions de réponse ?

2. Recherche de cybermenaces

La recherche de telles menaces est un élément important des services MDR. Réalisé correctement, il nécessite un haut niveau d'expertise et des données pertinentes et contextuelles. La chasse aux menaces doit inclure une vue contextuelle des acteurs potentiellement malveillants et de leurs tactiques, techniques et procédures, ainsi qu'une compréhension claire de l'environnement métier et informatique à défendre. Lors de l'évaluation du service, ces questions ne doivent pas rester sans réponse :

- Comment la chasse aux menaces est-elle définie ?

- Comment cette recherche est-elle mesurée ?

- Quels sont les indicateurs de performance disponibles ?

- Dans quelle mesure la recherche est-elle automatisée ?

- Comment le renseignement sur les menaces est-il intégré au programme de chasse aux menaces ?

- Quels sont les objectifs et les résultats du programme ?

- Qu'est-ce qui déclenche une analyse des menaces ?

3. Fonctionnement 24h/7 et XNUMXj/XNUMX

À première vue, il peut sembler facile d'évaluer si un service MDR offre un fonctionnement 24h/7 et XNUMXj/XNUMX. Mais même une telle déclaration peut signifier beaucoup de choses. Les bonnes questions fournissent une compréhension approfondie des opérations, des niveaux de personnel et de l'emplacement des analystes chargés de protéger vos données. Vous devriez poser ces questions :

- Existe-t-il des procédures de récupération en dehors des heures d'ouverture ?

- Le personnel est-il en service en dehors des heures d'ouverture ?

- Les heures de déploiement suivent-elles « le soleil » dans les fuseaux horaires respectifs ?

- Un SOC distant, un SOC co-sourcé ou un SOC indépendant de la région sera-t-il proposé ? Il s'agit de savoir si une équipe d'analystes travaille à distance pour une seule clientèle ou si différents SOC dans des régions internationales servent des clients de la même région.

Conclusion : Ne vous contentez pas de choisir un service

Les services MDR peuvent être une ressource complémentaire importante pour les organisations qui ne disposent pas de l'expertise ou des ressources nécessaires pour développer leurs propres opérations. Ils servent également de filet de sécurité lorsque d'autres contrôles échouent. Une valeur ajoutée centrale est la vue d'ensemble continue de l'environnement d'une entreprise et de sa situation de risque individuelle. Puisqu'il n'existe pas encore de normes industrielles MDR, il est de la responsabilité des entreprises de se poser les bonnes questions pour évaluer les services et partenaires potentiels et d'améliorer la sécurité dans l'entreprise à long terme.

Plus sur Bitdefender.com

À propos de Bitdefender Bitdefender est un leader mondial des solutions de cybersécurité et des logiciels antivirus, protégeant plus de 500 millions de systèmes dans plus de 150 pays. Depuis sa création en 2001, les innovations de l'entreprise ont régulièrement fourni d'excellents produits de sécurité et une protection intelligente pour les appareils, les réseaux et les services cloud pour les particuliers et les entreprises. En tant que fournisseur de choix, la technologie Bitdefender se trouve dans 38 % des solutions de sécurité déployées dans le monde et est approuvée et reconnue par les professionnels du secteur, les fabricants et les consommateurs. www.bitdefender.de