Même si l'exploitation massive redoutée de la vulnérabilité Log4j / Log4Shell n'a pas encore eu lieu, le bogue sera une cible d'attaques pour les années à venir, selon Chester Wisniewski, chercheur principal chez Sophos. Jusqu'à présent, il n'y a pas eu de grand tremblement de terre Log4j / Log4Shell - une découverte médico-légale.

Les équipes d'experts de Sophos ont analysé de manière médico-légale les événements entourant la vulnérabilité Log4Shell depuis sa découverte en décembre 2021 et premier solde tiré - y compris une prévision future par le chercheur principal Chester Wisniewski et divers graphiques montrant l'exploitation de la vulnérabilité. Le résumé : la grande crise due à l'exploitation massive par les cybercriminels ne s'est pas matérialisée jusqu'à présent, même si cela était redouté dans l'ensemble de l'industrie. Cependant, l'absence des effets attendus et dévastateurs ne signifie pas le feu vert. Parce que le bogue Log4Shell, qui est profondément caché dans de nombreuses applications et produits numériques, peut probablement être une cible pour les cybercriminels pour les années à venir.

Agir rapidement a évité le pire

Les experts Sophos sont d'avis que les attaques directes et massives contre la vulnérabilité Log4Shell ont jusqu'à présent été contenues avec succès, surtout grâce à l'action active de tous les acteurs. L'ampleur de la vulnérabilité a réussi à unir la communauté du numérique et de la sécurité. L'action collaborative n'est pas nouvelle, c'était déjà le cas avec le bug Y2000K en 2 et cela semble avoir fait une grande différence ici aussi. Au moment où les détails de la vulnérabilité Log4j sont apparus, les services cloud, les éditeurs de logiciels et les entreprises les plus importants et les plus importants au monde ont pris des mesures pour rester à l'écart de l'iceberg et éviter une catastrophe. Cela a également été rendu possible grâce à l'intelligence collective et aux conseils pratiques de la communauté de la sécurité.

Dispersion de masse limitée

L'équipe Sophos Managed Threat Response Team (MTR) a constaté que bien que de nombreuses analyses et tentatives d'exploitation de l'exploit Log4Shell aient été détectées, peu de clients MTR avaient effectivement rencontré des tentatives d'intrusion via Log2022j au début de janvier 4. Une explication à cela pourrait être la nécessité d'adapter l'attaque à chaque application contenant le code Apache Log4J vulnérable.

Par conséquent, les applications largement utilisées qui contiennent la vulnérabilité sont exploitées de manière automatisée dans une plus large mesure que les autres. Un exemple de ceci est VMware Horizon - c'est là que la première violation observée par Sophos MTR via la vulnérabilité Log4Shell a eu lieu.

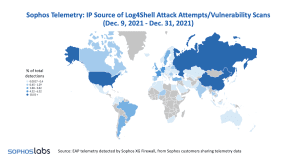

La forte pondération des États-Unis et de l'Allemagne dans les données sources IP reflète probablement les grands centres de données (Image : Sophos).

Changements significatifs dans la géo-télémétrie

La télémétrie Sophos Geo depuis la découverte de la vulnérabilité au cours des deux premières semaines de janvier 2022 montre des variations intéressantes dans les sources des tentatives d'attaque et des analyses. La carte de décembre 2021 indique clairement que des régions telles que les États-Unis, la Russie, la Chine, l'Europe occidentale et l'Amérique latine sont les plus touchées. La forte pondération des États-Unis et de l'Allemagne dans les données sources IP géographiques reflète probablement les grands centres de données qui s'y trouvent, tels qu'Amazon, Microsoft et Google.

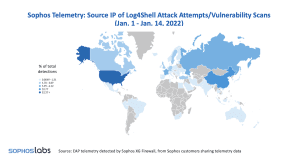

L'image de la situation chez Log4j et le nombre d'incidents détectés vont changer radicalement début 2022 (Image : Sophos).

Le tableau de situation de Log4j et le nombre d'incidents détectés vont changer radicalement début 2022. (Image : Sophos) Ce tableau de situation et le nombre d'incidents identifiés vont changer radicalement début 2022. La différence la plus frappante est que la domination initiale de la Russie et de la Chine semble avoir diminué en janvier. Selon les conclusions de Sophos, cela reflète une diminution apparente des tentatives d'attaque par un petit nombre de cryptanalystes très agressifs dans ces régions.

Une conclusion de Sophos

Les équipes d'experts de Sophos pensent que les tentatives d'exploitation de la vulnérabilité Log4Shell se poursuivront probablement pendant des années et seront une cible populaire pour les testeurs d'intrusion et pour les États-nations et leurs acteurs de la menace. L'urgence de découvrir où la vulnérabilité pourrait se produire dans son propre réseau et de corriger les applications appropriées reste donc l'objectif le plus important.

Plus sur Sophos.com

À propos de Sophos Plus de 100 millions d'utilisateurs dans 150 pays font confiance à Sophos. Nous offrons la meilleure protection contre les menaces informatiques complexes et la perte de données. Nos solutions de sécurité complètes sont faciles à déployer, à utiliser et à gérer. Ils offrent le coût total de possession le plus bas du secteur. Sophos propose des solutions de chiffrement primées, des solutions de sécurité pour les terminaux, les réseaux, les appareils mobiles, la messagerie et le Web. Vous bénéficiez également de l'assistance des SophosLabs, notre réseau mondial de centres d'analyse propriétaires. Le siège social de Sophos se trouve à Boston, aux États-Unis, et à Oxford, au Royaume-Uni.