Les experts de Bitdefender Labs rapportent une première évaluation de Log4j et Log4Shell : les pirates recherchent intensément les vulnérabilités. Une obfuscation par Tor de l'accès aux terminaux réels fait de l'Allemagne le premier pays d'origine des attaques. Bitdefender a compté 36.000 XNUMX visites sur des pots de miel en sept jours.

La vulnérabilité Log4Shell a été activement exploitée par Apache depuis sa divulgation le 9 décembre 2021 en tant que CVE-2021-44228. Les résultats sont incroyables. La plupart des tentatives d'attaques semblent provenir de pays industrialisés occidentaux tels que l'Allemagne, les États-Unis et les Pays-Bas, mais cachent apparemment partiellement leur origine derrière des nœuds de sortie du réseau Tor. Cela suggère que les attaquants opèrent en réalité à partir d'autres pays. Presque une victime sur deux dans le monde se trouve aux États-Unis. C'est le résultat de l'analyse des données des pots de miel Bitdefender Labs et de la télémétrie Bitdefender de plusieurs centaines de millions d'endpoints du 100 au 9 décembre. Bitdefender remarque actuellement un haut niveau d'intérêt pour les nouvelles options d'attaque sur le dark web.

Situation de menace dynamique continue et scène de pirates actifs

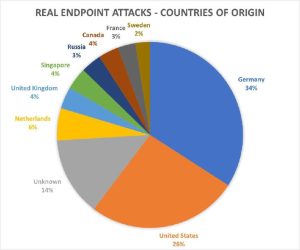

Pays d'origine des attaques Log4Shell sur des endpoints réels - Données de télémétrie Bitdefender (Image : Bitdefender).

Parce qu'il faudra des mois pour corriger les vulnérabilités ou même comprendre l'étendue de la menace, les pirates disposent désormais d'une large fenêtre d'opportunité pour exploiter la vulnérabilité. Bitdefender Labs n'a pas encore découvert d'activités de gangs connus de ransomwares en tant que service ou de bailleurs de fonds APT. Mais beaucoup cherchent des moyens d'accéder aux réseaux maintenant afin de pouvoir agir plus tard. Bitdefender suppose que les attaquants professionnels utiliseront cette vulnérabilité comme premier véhicule pour leurs attaques à long terme sur des cibles hautement pertinentes. Après cela, ils fermeront secrètement le terrain d'échecs pour exclure les autres attaquants et cacher leur intrusion au scan de défense. Les attaques viendront quand la tempête se sera dissipée. Les attaquants attendront probablement jusqu'à Noël ou le début de l'année avec leurs attaques réelles.

D'où viennent les attaques ?

D'après les données de télémétrie, la plupart des attaques sur des terminaux réels semblent provenir d'Allemagne à 34 %, devant les États-Unis à 26 % (Figure 1). Ici, cependant, la dissimulation du lieu d'origine via le réseau Tor doit être prise en compte.

Un tableau différent se dégage des 36.000 21 attaques de pots de miel recensées au cours des sept derniers jours : Ici, les attaques proviennent le plus souvent des États-Unis (20 %). Elle est suivie par l'Inde (12 %), l'Allemagne et Hong Kong avec 10 % chacun – suivis de près par la Chine (9 %) et la Russie (2 %) (Figure XNUMX).

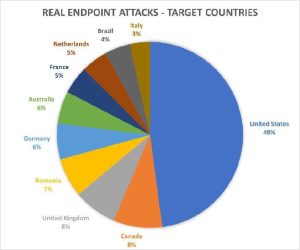

Selon la télémétrie de Bitdefender, presque un réseau attaqué sur deux est situé aux États-Unis (48 %), suivis du Canada et du Royaume-Uni (8 % chacun) et de la Roumanie (7 %). L'Allemagne occupe ici la cinquième place avec 6 %. (Figure 3).

Obfuscation de l'origine pour les attaques sur les terminaux réels

Cibles de l'attaquant - Points de terminaison réels - Données de télémétrie Bitdefender (Image : Bitdefender).

Le taux élevé d'attaques sur les terminaux réels dans la télémétrie Bitdefender, qui proviendraient d'Allemagne et des pays industrialisés occidentaux, ne résulte pas de la raison initialement suspectée que les machines virtuelles des centres de données Infrastructure-as-a-Service qui ont été mis en place une fois sont le point de départ. Seul un petit pourcentage des attaques ont une adresse source qui pointe vers des fournisseurs de cloud tels qu'AWS, Azure ou Google Cloud Platform (GCP). Cependant, plus de 50% des IP sources pourraient être attribuées à des nœuds de sortie du réseau Tor (onion router). Ainsi, les pirates utilisent un réseau de tunnels virtuels pour cacher leur identité et leur origine. Lors du routage de leurs attaques, ils choisissent comme point de départ des machines plus proches de leurs victimes cibles.

La menace est prise au sérieux

Heureusement, l'analyse a également fourni des preuves de la diligence et de la diligence avec lesquelles les entreprises vérifient leur propre informatique et prennent la menace au sérieux. Dans la perspective de l'analyse de télémétrie, les experts ont filtré environ 75 % des attaques sur les points finaux apparemment lancées par les responsables informatiques pour vérifier la présence de vulnérabilités dans leur propre système.

Bitdefender protège contre la vulnérabilité

Les produits et services Bitdefender sont protégés contre la vulnérabilité. Des informations à ce sujet sont disponibles en ligne sur Bitdefender.

Plus sur Bitdefender.com

À propos de Bitdefender Bitdefender est un leader mondial des solutions de cybersécurité et des logiciels antivirus, protégeant plus de 500 millions de systèmes dans plus de 150 pays. Depuis sa création en 2001, les innovations de l'entreprise ont régulièrement fourni d'excellents produits de sécurité et une protection intelligente pour les appareils, les réseaux et les services cloud pour les particuliers et les entreprises. En tant que fournisseur de choix, la technologie Bitdefender se trouve dans 38 % des solutions de sécurité déployées dans le monde et est approuvée et reconnue par les professionnels du secteur, les fabricants et les consommateurs. www.bitdefender.de