Il n'y a toujours pas de confirmation officielle d'une attaque de piratage LockBit sur Continental. Si le journal de discussion sur la page de fuite de LockBit est authentique, le transfert de 40 To de données a été négocié. Selon le pirate, la liste de fichiers pure des données devrait avoir à elle seule un volume de 8 Go.

Un journal de discussion a récemment été trouvé sur la page LockBit. À un moment donné, celui qui discutait avec les pirates de LockBit a simplement cessé de répondre. Cependant, il y a d'abord eu une conversation dans laquelle le pirate a parlé des données et le négociateur inconnu - peut-être mandaté par Continental - a voulu avoir la preuve des données capturées. Selon le chat, le pirate compile alors une liste de fichiers pour lui et propose de lui envoyer un lien spécial. Cependant, cela prendrait du temps, car la liste des fichiers et des répertoires serait déjà un fichier de 8 Go.

La conversation s'interrompt

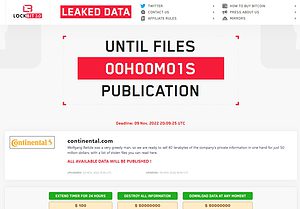

🔎 Build pressure : Le compteur LockBit expire et veut afficher des données. Seul Continental sait s'ils sont authentiques (Image : B2B-CS).

À un moment donné, l'homologue du pirate cesse tout simplement de répondre. Le pirate a continué à menacer de publier les données dans le chat et a demandé que la rançon soit payée. Mais il n'y a pas eu d'autre réponse de l'autre côté. Pendant ce temps, le site de fuite a indiqué que LockBit publiera les données. Mais les pirates n'ont pas complètement abandonné. Pendant que le compte à rebours continue, il y a des boutons sous l'horloge pour prolonger le compte à rebours. Seulement 100 $ suffisent pour encore 24 heures. De plus, les données sont proposées en téléchargement pour 50 millions de dollars ou en suppression pour 50 millions de dollars.

Comme preuve, les pirates montrent 4 captures d'écran qui proviendraient de la collecte de données ; Il s'agit probablement d'équipements automobiles. Bien que la mention « Confidentiel » puisse être trouvée sur certains écrans, il est impossible de dire si les données sont authentiques. Que ce soit vraiment 40 To de données de Continental reste ouvert.

Le compte à rebours s'écoule

Peu de temps après l'expiration du compteur, la page de fuite de LockBit s'est retournée et a affiché la note "Les fichiers sont publiés". Cependant, aucun autre fichier n'était visible au début. La page continue d'afficher de nouveaux comptes à rebours, mais aucune donnée. C'est ainsi que vous voulez maintenir la pression sur Continental. Cependant, les maîtres chanteurs n'ont pas eu de succès jusqu'à présent. Le comportement de Continental en ne payant pas l'attaque est parfait selon la plupart des experts, comme le montre cet article.

Passerelle vers l'ancienne attaque ?

« L'attaque de rançongiciel contre Continental est un autre exemple de la raison pour laquelle il est si important de franchir une étape simple vers le confinement des failles de sécurité. Même si les organisations pensent qu'elles ont stoppé les ransomwares dans un domaine, elles ne peuvent pas garantir qu'ils ne se sont pas déjà propagés à d'autres parties de l'organisation. La détection et la réponse ne suffisent pas à elles seules, nous sommes maintenant à une époque où le confinement des failles de sécurité est la priorité absolue.

Les ransomwares sont plus répandus que jamais - notre étude montre que 79 % des entreprises allemandes ont été touchées par une attaque de ransomware - pourtant, en tant que nation, nous nous concentrons encore trop sur la prévention ou la lutte contre les attaques. Il est clair que nous ne pourrons jamais prévenir et détecter toutes les attaques, les pratiques de sécurité doivent donc évoluer pour accroître la résilience. Cela signifie que nous devons être préparés aux failles de sécurité et utiliser la technologie pour atténuer l'impact des attaques. Selon Alexander Goller, ingénieur principal des systèmes chez Illumio.