La situation des menaces informatiques en Allemagne et dans le monde s'intensifie. Tetra Defence, une société d'Arctic Wolf, collecte et analyse des données de sécurité informatique tous les trimestres et les utilise pour évaluer la situation actuelle des menaces informatiques et développer des contre-mesures. Les résultats du premier trimestre 1 (janvier - mars).

Afin de savoir comment les entreprises peuvent se protéger le plus efficacement contre les cyberattaques, elles doivent savoir comment les attaquants accèdent aux systèmes. Le point d'entrée initial d'un attaquant est appelé le point racine de compromis (RPOC). Il existe trois catégories différentes :

Savoir d'où vient l'attaque

- Attaques externes – Une vulnérabilité connue est utilisée pour accéder au système.

- action de l'utilisateur – Les utilisateurs attaqués deviennent eux-mêmes actifs et, par exemple, ouvrent un document infecté dans un e-mail de phishing.

- mauvaise configuration – Les acteurs de la menace accèdent via des systèmes mal configurés (par exemple, un portail Web qui n'est pas protégé par un mot de passe).

Les données de Tetra Defence montrent que bien plus des deux tiers de toutes les attaques (82 %) au cours du premier trimestre 2022 étaient des « attaques externes », notamment :

- 57% via une vulnérabilité connue dans le réseau de la victime

- 25 % causés par un protocole de bureau à distance (RDP)

Le patchage est payant

L'évaluation a montré que les incidents dans lesquels le RPOC était une "vulnérabilité externe" entraînaient des surcoûts significativement plus élevés que les autres. Ces coûts peuvent être réduits avec des correctifs installés ou mis à jour en temps opportun. Par conséquent, pour atténuer les risques liés aux vulnérabilités externes, les organisations doivent comprendre leur surface d'attaque et hiérarchiser les correctifs en fonction des risques, ainsi que s'assurer qu'elles ont mis en place les défenses nécessaires pour protéger leurs systèmes.

Le danger de l'intérieur : l'être humain

Les chiffres de Tetra Defence confirment également une vieille sagesse en matière de cybersécurité : la plus grande menace en matière de sécurité informatique, ce sont les personnes.

- Près d'un cinquième (18 %) de tous les incidents de cybersécurité dans les entreprises peuvent être attribués aux actions d'employés individuels

- Plus de la moitié (54 %) de ces incidents ont été causés par l'ouverture d'un document infecté (par exemple, des pièces jointes d'un spam).

- 23 % des incidents étaient dus à des informations d'identification compromises

- La réutilisation de la combinaison nom d'utilisateur et mot de passe est le déclencheur des incidents dans la plupart de ces cas

- Pour augmenter la sécurité d'accès, nous vous recommandons d'utiliser l'authentification multi-facteurs (MFA)

ProxyShell surpasse Log4Shell

Après avoir attiré l'attention en décembre 4, la vulnérabilité Log4J/Log2021Shell n'était que la troisième menace externe la plus exploitée au premier trimestre 2022 (22 % de tous les incidents). Les vulnérabilités ProxyShell (une série de vulnérabilités Microsoft Exchange) ont été exploitées beaucoup plus fréquemment (33 %).

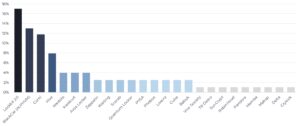

Ces industries sont les plus menacées

L'industrie la plus à risque au premier trimestre 2022 était - de loin - la santé. La finance, l'éducation, la fabrication et la construction ont suivi et ont également fait face à une menace accrue. Les secteurs des services, de la logistique, de l'art et de l'énergie présentaient un risque plutôt faible d'être la cible de cyberattaques. Cependant, compte tenu notamment des troubles mondiaux et des incertitudes financières, les entreprises de tous les secteurs doivent rester vigilantes.

Grâce à ces évaluations trimestrielles, Arctic Wolf et Tetra Defense peuvent non seulement partager leurs connaissances, mais aussi développer de nouvelles méthodes de détection et améliorer celles existantes. Arctic Wolf travaille XNUMX heures sur XNUMX et XNUMX jours sur XNUMX aux côtés de ses clients pour anticiper les paysages de menaces, mettre en œuvre de nouvelles solutions et tirer parti des renseignements et des analyses sur les menaces pour améliorer le Cloud des opérations de sécurité d'Arctic Wolf.

Plus sur ArcticWolf.com

À propos du loup arctique Arctic Wolf est un leader mondial des opérations de sécurité, fournissant la première plate-forme d'opérations de sécurité native dans le cloud pour atténuer les cyber-risques. Basé sur la télémétrie des menaces couvrant les points finaux, le réseau et les sources cloud, Arctic Wolf® Security Operations Cloud analyse plus de 1,6 billion d'événements de sécurité par semaine dans le monde. Il fournit des informations essentielles à l'entreprise dans presque tous les cas d'utilisation de la sécurité et optimise les solutions de sécurité hétérogènes des clients. La plateforme Arctic Wolf est utilisée par plus de 2.000 XNUMX clients dans le monde. Il fournit une détection et une réponse automatisées aux menaces, permettant aux organisations de toutes tailles de mettre en place des opérations de sécurité de classe mondiale en appuyant simplement sur un bouton.