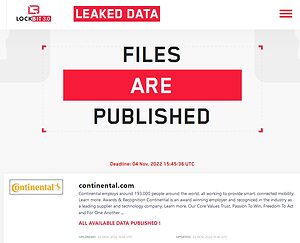

Alors que Continental avait déjà annoncé dans une déclaration sur son site Web en août 2022 que l'attaque avait été évitée, le groupe de rançongiciels LockBit a annoncé sur sa page de fuite que les données capturées par Continental avaient été publiées. Selon le journal de discussion, apparemment 40 téraoctets de données.

Le groupe APT LockBit affirme avoir réussi à pirater et à voler des données de l'équipementier automobile Continental. Maintenant, les données doivent être publiées sur la page des fuites, probablement pour augmenter la pression sur Continental. Cependant, Continental n'a publié aucune information sur une attaque en cours. Selon le journal de discussion sur la page de fuite de LockBit, il s'agit apparemment d'environ 40 téraoctets de données.

Ancienne ou nouvelle attaque sur Continental ?

Sur le site Web est une seule version d'août à trouver avec le titre "Continental informe sur une cyberattaque évitée". Le texte suivant indique clairement que « Dans le cadre d'une cyberattaque, des attaquants ont infiltré des parties des systèmes informatiques de Continental. L'entreprise l'a elle-même identifiée au début du mois d'août, puis l'a évitée. Les activités commerciales de Continental n'ont jamais été affectées. L'entreprise technologique a le contrôle total de ses systèmes informatiques. Selon l'état actuel des connaissances, il n'y a pas d'altération des systèmes informatiques de tiers."

Si vous croyez cette affirmation, alors LockBit ne peut pas avoir capturé de données. Cependant, LockBit n'est pas connu pour ses bluffs, mais publie à plusieurs reprises des données de victimes qui ne veulent pas payer. Le gang n'a pas encore publié de détails sur les données qu'ils ont exfiltrées du réseau de Continental ou sur le moment où la violation a eu lieu.

Puisque le compteur sur la page de fuite de LockBit a expiré, l'entrée "Toutes les données disponibles publiées !" peut maintenant être trouvée. Si tel est vraiment le cas, les données apparaîtront bientôt pour évaluation.