Les attaquants externes peuvent utiliser diverses méthodes d'extorsion pour voler des informations commerciales sensibles. Il est donc également important de prendre en compte les cybermenaces inconnues sur toutes les surfaces d'attaque. Une voie intéressante : la combinaison des signatures de détection d'intrusion avec la réponse de détection du réseau.

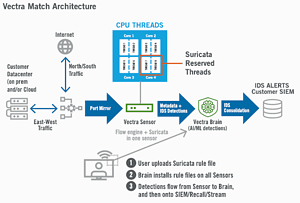

Une approche possible consiste à combiner les signatures de détection d'intrusion avec la réponse de détection du réseau. Pour le fournisseur de sécurité informatique, il s'agit spécifiquement de Vectra Match et Vectra NDR. Grâce à la combinaison de Vectra Match et Vectra NDR, les équipes informatiques qui luttent contre les menaces externes sont en mesure de savoir comment les vulnérabilités de sécurité sont liées et comment les attaquants se comportent.

beagle et chasseur

Vectra Match prend le contexte des signatures de la détection d'intrusion, permettant une enquête et un suivi particulièrement efficaces et efficients des attaques. Cela signifie qu'en combinant le contexte de signature de Vectra Match et la puissance de Vectra NDR avec Attack Signal Intelligence, vous obtenez une vue complète des menaces connues et inconnues sur votre réseau. Les équipes SecOps peuvent découvrir des attaques sophistiquées sur le réseau, y compris celles qui pourraient contourner un système de détection d'intrusion (IDS) ou un système de prévention d'intrusion (IPS) traditionnel. Vectra Match fournit les informations nécessaires pour identifier et analyser les situations d'attaque entrant dans l'entreprise depuis la périphérie du réseau.

Combinaison des avantages de Vectra Match et Vectra NDR

Vectra Match étend les capacités de Vectra NDR en ajoutant du contexte aux signatures de détection d'intrusion, permettant l'investigation et la chasse aux menaces les plus efficaces et efficaces. En effet, de cette manière, Vectra Match complète Vectra NDR, améliorant ainsi l'ensemble de la base de données de renseignements sur les menaces de l'entreprise : les situations d'attaque et les vulnérabilités connues et inconnues sont découvertes.

Vectra Match renforce les capacités de Vectra NDR pour répondre aux exigences de conformité (CRC) et améliorer l'opérabilité de la pile de sécurité en transmettant toutes les métadonnées ensemble au SIEM (Security Information and Event Management) installé. Vectra Match offre aux entreprises une solution qui utilise les outils existants (Vectra NDR) en réduisant les dépenses pour les appareils (par exemple, le matériel physique ou les capteurs) lorsque l'IDS (Intrusion Detection System) avec le matériel Suricata est requis.

Lorsqu'il est utilisé en conjonction avec l'implémentation Vectra NDR, qui tire parti de l'intelligence des signaux d'attaque basée sur l'IA de Vectra Security, Vectra Match fournit une approche automatisée et basée sur les risques pour contrer les cyberattaques :

As-tu un instant?

Prenez quelques minutes pour notre enquête auprès des utilisateurs 2023 et contribuez à améliorer B2B-CYBER-SECURITY.de!Vous n'avez qu'à répondre à 10 questions et vous avez une chance immédiate de gagner des prix de Kaspersky, ESET et Bitdefender.

Ici, vous accédez directement à l'enquête

- Détection et réponse aux menaces améliorées : Vectra Match utilise le moteur Suricata et peut donc détecter toutes les signatures d'attaques, vulnérabilités et logiciels malveillants connus. Cela signifie que Vectra Match peut émettre une alerte en cas de trafic suspect détecté par son propre résolveur, pare-feu et proxy DNS (Domain Name System), en conjonction avec les principaux systèmes pilotés par l'IA. En combinant Vectra Match avec Vectra NDR, le nombre de faux positifs est considérablement réduit car tout le trafic entrant et sortant est étroitement surveillé et analysé. Cela permet de détecter le trafic infecté lorsqu'il tente d'entrer sur le réseau.

- Contexte riche : En connectant Vectra Match à Vectra NDR, l'équipe SecOps obtient l'accès nécessaire au contexte basé sur les signatures ainsi qu'à l'IA et aux métadonnées axées sur la sécurité pour obtenir des informations précises afin d'identifier les attaques. Cela fournit à l'équipe de sécurité un soutien approprié lors de la traque des attaquants.

- Consolidation des outils : Ensemble, Vectra NDR et Vectra Match ainsi que Suricata fournissent une solution de sécurité basée sur l'IA qui permet aux équipes SecOps de découvrir des vecteurs d'attaque plus connus et inconnus avec un seul capteur. Avec Vectra, vos équipes informatiques sont en mesure de prendre des mesures en temps opportun pour identifier les points d'attaque, plutôt que de passer un temps précieux à analyser et à gérer des solutions de sécurité disparates.

À propos de Vectra Vectra est un fournisseur leader de détection et de réponse aux menaces pour les entreprises hybrides et multi-cloud. La plate-forme Vectra utilise l'IA pour détecter rapidement les menaces dans le cloud public, les applications d'identité et SaaS et les centres de données. Seul Vectra optimise l'IA pour reconnaître les méthodes des attaquants - les TTP (Tactiques, Techniques et Processus) qui sous-tendent toutes les attaques - plutôt que de simplement alerter sur "différent".