Les attaques basées sur l'identité qui abusent des informations d'identification compromises pour accéder aux ressources constituent un angle mort dans les défenses de sécurité de l'entreprise. Par exemple, bien qu'il existe des solutions de protection en temps réel contre divers types d'attaques telles que les logiciels malveillants, l'accès aux données malveillantes et leur exfiltration, il n'existe aucune protection contre un scénario dans lequel les attaquants s'authentifient avec des informations d'identification valides mais compromises.

Un changement de paradigme est donc nécessaire pour contrer efficacement ces attaques. Les identités des utilisateurs doivent être traitées comme des vecteurs d'attaque distincts avec des caractéristiques et des propriétés spécifiques. Cet article examine pourquoi les portefeuilles de sécurité existants échouent face aux attaques basées sur l'identité et quelles mesures les entreprises peuvent prendre pour se protéger contre ces menaces.

Présentation des attaques courantes basées sur l'identité

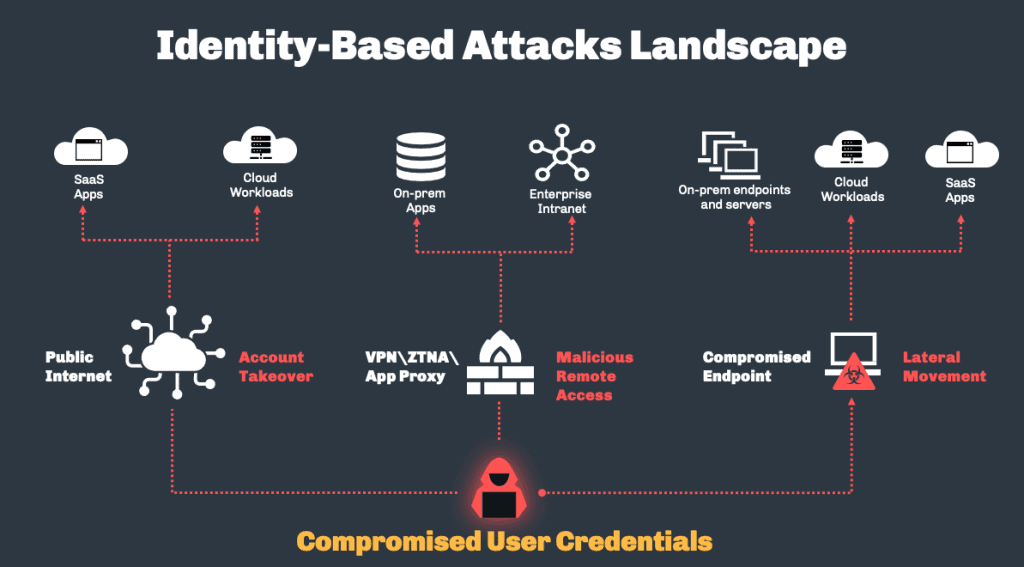

Les attaques basées sur l'identité utilisant des informations d'identification compromises pour accéder aux ressources cibles peuvent être un acte autonome, comme le forçage brutal d'une application SaaS, ou elles peuvent faire partie d'une attaque plus large, comme le mouvement latéral d'un pirate dans le réseau sur site. Le schéma suivant résume les attaques courantes basées sur l'identité auxquelles les organisations sont généralement confrontées.

Vecteur d'attaque à croissance rapide

Selon le rapport 2020 de la société de sécurité Digital Shadows, De l'exposition à la prise de contrôle, il y a plus de 15 milliards d'informations d'identification flottant sur le dark web à vendre. Ce chiffre donne une indication de l'ampleur du problème auquel sont confrontées les entreprises du monde entier.

Le rapport IBM sur le coût d'une violation de données 2021 révèle également que le vecteur d'attaque initial le plus courant en 2021 était la compromission des informations d'identification. Ceux-ci étaient responsables de 20% des failles de sécurité, conservant leur avance par rapport à l'année précédente. De plus, le rapport indique que les failles de sécurité causées par des informations d'identification volées/compromises ont pris le plus de temps à identifier (à 250 jours) et à contenir (91 jours) en moyenne, pour une durée moyenne totale de 341 jours. Il convient également de noter que la compromission des e-mails professionnels, que le rapport considère comme le vecteur d'attaque le plus coûteux, est essentiellement un cas particulier d'informations d'identification compromises.

Protections incohérentes et angles morts

Les attaques basées sur l'identité rencontrent des faiblesses dans le système de sécurité actuel. Tout d'abord, la protection est répartie entre différents produits et équipes - CASB pour se protéger contre le premier accès aux applications SaaS, Endpoint Protection Platform (EPP) contre les mouvements latéraux locaux, Next Generation Firewalls contre les connexions distantes malveillantes, etc. Deuxièmement, toutes ces mesures de sécurité sont intrinsèquement incapables de fournir une protection en temps réel contre l'authentification malveillante avec des informations d'identification compromises. La raison en est simple : ce n'est pas pour cela que ces produits ont été conçus.

La protection en temps réel est essentielle

Le cœur de toute cyberprotection repose sur les capacités suivantes :

- Surveillance d'une activité spécifique au sein de l'environnement informatique.

- Détection de comportement malveillant dans cette activité.

- Cessation de l'activité si elle est détectée comme malveillante.

L'exigence clé en matière de sécurité est donc la capacité de protéger en temps réel, en bloquant les activités malveillantes dès qu'elles sont détectées.

Un exemple de la manière dont ce concept peut être illustré est une solution Endpoint Protection Platform (EPP) : un agent EPP est installé sur un poste de travail ou un serveur et peut surveiller tous les processus en cours d'exécution, détecter qu'un processus spécifique présente un comportement malveillant et mettre fin à la processus entièrement si nécessaire. La solution a été développée pour cela. Et en effet, EPP fait un excellent travail pour arrêter les exploits, les logiciels malveillants, les scripts, les macros malveillantes et toute menace qui se manifeste par un comportement de processus anormal.

La valeur essentielle d'EPP est qu'il est placé là où il peut arrêter les activités malveillantes en temps réel. Cela s'applique également à d'autres produits de sécurité, chacun dans son propre domaine - pare-feu pour le trafic réseau, DLP pour l'accès aux fichiers, etc.

Protection en temps réel contre les attaques basées sur l'identité

Les attaques basées sur l'identité utilisent des informations d'identification compromises pour effectuer ce qui semble être une authentification légitime. Par conséquent, pour fournir une protection en temps réel contre ce type de menace, il faut être en mesure non seulement de signaler de manière fiable une tentative d'authentification comme malveillante, mais aussi de l'empêcher de manière proactive. Cette tâche dépasse le cadre de tout produit de sécurité classique, car aucun d'entre eux n'est conçu pour participer au processus d'authentification.

Par exemple, si un pirate effectue une attaque par mouvement latéral à l'aide de PsExec pour se propager de l'ordinateur patient zéro à d'autres ordinateurs, l'agent d'une plate-forme de protection des terminaux peut détecter qu'un processus PsExec est en cours d'exécution. Cependant, l'agent ne joue aucun rôle dans le cycle d'authentification complet, dans lequel l'attaquant sur la machine Patient Zero soumet des informations d'identification compromises à Active Directory afin de se connecter à une autre machine. Même si l'agent pouvait détecter qu'une authentification particulière est effectivement malveillante, il ne pourrait rien y faire.

La protection de l'identité en temps réel commence par le fournisseur d'identité

En fait, les seuls composants dans l'environnement actuel qui peuvent appliquer ce type de protection sont les fournisseurs d'identité eux-mêmes, car ils sont au cœur de toute activité d'authentification. Et cela s'applique à tout type de ressource : pour empêcher la prise de contrôle de compte sur les applications SaaS, le fournisseur d'identité cloud existant doit être utilisé. Pour empêcher la propagation automatique des ransomwares, le répertoire sur site (dans la plupart des cas, Active Directory) doit être utilisé.

Le problème est que dans la plupart des cas, les fournisseurs d'identité ne vont pas au-delà de la validation du mot de passe qu'ils reçoivent. Si l'attaquant sur la machine Patient Zero tente d'accéder à un autre ordinateur avec des informations d'identification compromises, Active Directory ne sera pas en mesure de détecter que les informations d'identification valides fournies sont utilisées à mauvais escient.

Par exemple, alors que les fournisseurs d'identité sont un élément clé pour fournir une protection en temps réel contre les attaques basées sur l'identité, ils ne peuvent pas fournir entièrement cette protection sous leur forme actuelle.

La nouvelle technologie comble le fossé de la sécurité

Unified Identity Protection est une nouvelle technologie qui s'intègre nativement à tous les fournisseurs d'identité existants pour ajouter à la fois des capacités d'analyse des risques et de prévention proactive en plus de la vérification de la connexion initiale par le fournisseur d'identité. Chaque fois qu'un fournisseur d'identité reçoit une demande d'accès, celle-ci est transmise à la solution Unified Identity Protection pour vérification.

En récupérant ces données auprès de tous les fournisseurs d'identité de l'entreprise, la solution obtient l'activité d'authentification complète de chaque utilisateur sur toutes les ressources. Avec ces données complètes, la technologie peut alors analyser le risque de chaque tentative d'authentification. Sur la base des résultats de l'analyse, un moteur de risque décide si l'utilisateur est autorisé ou non à accéder à la ressource demandée et s'il doit passer par une authentification multi-facteurs. Sur cette base, le fournisseur d'identité responsable accorde ou refuse l'accès à l'utilisateur. Cette approche unifiée permet de centraliser la protection contre tout type d'attaque basée sur l'identité.

L'angle mort de la défense d'aujourd'hui découle de l'état d'esprit consistant à considérer le mouvement latéral de l'attaquant comme un problème de terminal, la prise de contrôle de compte SaaS comme un problème d'accès SaaS et l'accès à distance malveillant à un réseau comme un problème de réseau. Essentiellement, cependant, tous ces exemples sont des manifestations différentes d'une menace d'informations d'identification compromises. Un problème qui ne peut être résolu qu'en plaçant des contrôles de sécurité là où les tentatives d'authentification et d'accès ont réellement lieu.

Plus sur Silverfort.com

À propos de Silverfort Silverfort fournit la première plate-forme de protection d'identité unifiée qui consolide les contrôles de sécurité IAM sur les réseaux d'entreprise et les environnements cloud pour atténuer les attaques basées sur l'identité. À l'aide d'une technologie innovante sans agent et sans proxy, Silverfort s'intègre de manière transparente à toutes les solutions IAM, unifiant leur analyse des risques et leurs contrôles de sécurité et étendant leur couverture aux actifs qui ne pouvaient auparavant pas être protégés, tels que les applications locales et héritées, l'infrastructure informatique, les systèmes de fichiers, la ligne de commande outils, accès de machine à machine et plus encore.