Des exigences de sécurité accrues dans les entreprises industrielles dans le cadre du trafic de données sont donc absolument nécessaires pour parer aux cyberattaques de l'extérieur et ainsi maintenir la production. Authentification sécurisée et conviviale pour tout contrôle d'accès, ProSoft présente le GateKeeper, une gestion de connexion intelligente et sans fil utilisant l'authentification de proximité.

D'une part, « l'usine du futur » est synonyme de production juste à temps efficace ainsi que de systèmes intelligents et autocontrôlés. D'autre part, cela signifie également un trafic de données et une communication accrus entre les personnes et les machines et les machines entre elles. Des exigences de sécurité accrues dans les entreprises industrielles dans le cadre du trafic de données sont donc absolument nécessaires pour parer aux cyberattaques de l'extérieur et ainsi maintenir la production. Ces mesures de sécurité accrues doivent également être appliquées à chaque employé de l'usine lui-même. Le mot-clé pour tous les utilisateurs des systèmes internes de production est donc : Authentification sécurisée pour chaque contrôle d'accès. Afin de rendre cela à la fois efficace et convivial, ProSoft présente le GateKeeper, une gestion de connexion intelligente et sans fil utilisant l'authentification de proximité.

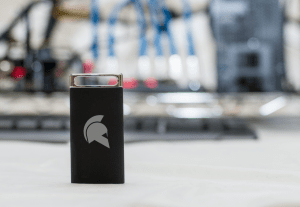

Pour l'industrie : jeton Bluetooth Hallebarde

"Le GateKeeper étend et améliore à la fois l'authentification statique, qui s'effectue simplement en saisissant un nom et un mot de passe, et l'authentification multifacteur, qui est sécurisée par des codes d'accès qui ne sont valables qu'une seule fois", déclare Robert Korherr, directeur général de ProSoft GmbH.

Plus de sécurité avec les jetons Halberd par rapport aux mots de passe complexes

Dans la production industrielle, deux scénarios sont possibles en fonction des exigences de sécurité individuelles : Dans l'application standard, l'opérateur de l'installation s'approche de sa machine avec son jeton. Ceci est reconnu par les capteurs de proximité USB (récepteur Bluetooth) installés sur le terminal et automatiquement enregistrés. S'il quitte à nouveau les lieux, le terminal opérateur est automatiquement verrouillé.

Si des exigences de sécurité plus élevées s'appliquent, une saisie du code PIN ou une confirmation des caractéristiques biométriques via un capteur d'empreintes digitales est également possible en plus de l'approche - l'authentification dite à deux facteurs.

Plus sur ProSoft.com

À propos de Prosoft ProSoft a été fondée en 1989 en tant que fournisseur de solutions logicielles complexes dans le grand environnement informatique. Depuis 1994, la société se concentre sur les solutions de gestion de réseau et de sécurité informatique pour les infrastructures Microsoft Windows modernes et hétérogènes, y compris Mac OS, Linux, ainsi que les environnements mobiles et les terminaux. Les experts gèrent des logiciels et du matériel efficaces pour les grandes et moyennes entreprises et se sont imposés comme des spécialistes de la sécurité informatique. De plus, en tant que distributeur à valeur ajoutée (VAD), ProSoft accompagne les fabricants dans le "go-to-market" et le lancement sur le marché de nouvelles solutions dans la partie germanophone de l'Europe.