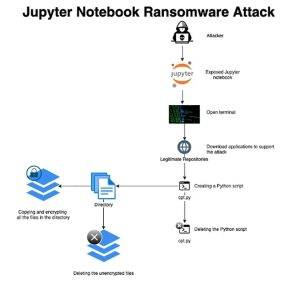

L'équipe Nautilus, l'unité de recherche d'Aqua Security spécialisée dans la pile technologique native du cloud, a découvert un nouveau vecteur d'attaque que les cybercriminels peuvent utiliser pour cibler les entreprises exécutant des ransomwares. Pour la première fois, l'équipe a découvert une attaque de ransomware basée sur Python ciblant le logiciel open source Jupyter Notebook, populaire auprès des professionnels des données.

Les attaquants accèdent d'abord à des environnements mal configurés, puis exécutent un script de ransomware qui crypte chaque fichier dans un chemin spécifié sur le serveur, puis se supprime après l'exécution pour obscurcir l'attaque. Étant donné que Jupyter Notebook est utilisé pour analyser des données et créer des modèles de données, cette attaque peut causer des dommages importants aux organisations si ces environnements ne sont pas correctement sécurisés.

Les entreprises et les chercheurs sont en danger

Les chercheurs ont mis en place un pot de miel à l'aide d'une application Jupyter connectée à Internet conçue pour simuler un environnement d'entreprise réel. Il contenait ainsi l'accès à des instances réelles de Jupyter Notebooks et à des données brutes que l'attaquant pouvait chiffrer. Tracee d'Aqua Security, un outil de sécurité et d'investigation open source pour Linux, a été utilisé pour détecter l'attaque.

Les cybercriminels utilisent le logiciel populaire Jupyter pour attaquer les ordinateurs portables avec un ransomware (Image : Aqua Security).

Il existe quelques recommandations pour les utilisateurs de Jupyter Notebook pour se protéger contre cette méthode

- Utilisez des jetons ou une autre méthode d'authentification pour contrôler l'accès à votre application de développement de données.

- Assurez-vous d'utiliser SSL pour protéger les données en transit.

- Limitez le trafic entrant vers l'application en bloquant complètement l'accès à Internet ou, si l'environnement nécessite un accès à Internet, utilisez des règles réseau ou un VPN pour contrôler le trafic entrant. Il est également recommandé de restreindre l'accès sortant.

- Exécutez vos applications avec un utilisateur non privilégié ou un utilisateur avec des droits limités.

- Assurez-vous de connaître tous les utilisateurs du bloc-notes Jupyter. Vous pouvez interroger les utilisateurs dans une base de données Sqlite3 que vous devriez trouver dans le chemin suivant : './root/.local/share/jupyter/nbsignatures.db'. Si l'accès SSH au serveur est activé, vous pouvez également vérifier les fichiers de clés SSH autorisés pour vous assurer que vous connaissez toutes les clés et qu'il n'y a pas d'utilisateurs ou de clés inconnus.

Aqua Security a publié un blog détaillé détaillant le pot de miel de Team Nautilus et la chaîne de destruction des attaques observées : Threat Alert : First Python Ransomware Attack Targeting Jupyter Notebooks.

Plus sur Aquasec.com

À propos d'Aqua Sécurité

Aqua Security est le plus grand fournisseur de sécurité natif pur cloud. Aqua donne à ses clients la liberté d'innover et d'accélérer leur transformation numérique. La plate-forme Aqua fournit une automatisation de la prévention, de la détection et de la réponse tout au long du cycle de vie des applications pour sécuriser la chaîne d'approvisionnement, l'infrastructure cloud et les charges de travail en cours, quel que soit l'endroit où elles sont déployées.