Trend Micro annonce une nouvelle solution de sécurité des points finaux pour les systèmes de contrôle industriel (ICS). La solution a été spécialement développée pour intégrer les environnements ICS sans interruption dans un concept global de cybersécurité.

Trend Micro, l'un des leaders mondiaux de la cybersécurité, présente la première solution de sécurité des points finaux OT native de ce type, proposée dans le cadre d'une solution de sécurité complète pour les usines intelligentes. TXOne StellarProtectTM a été développé par TXOne Networks pour protéger tous les points de terminaison OT, quelles que soient les conditions environnementales, dans les environnements de systèmes de contrôle industriel (ICS) critiques.

Les environnements d’usines intelligentes offrent des surfaces d’attaque

La multitude de points de terminaison ICS dans les environnements d’usines intelligentes offre de nombreux vecteurs d’attaque, car ils incluent souvent également des appareils non corrigés ou vulnérables. Une perturbation de ces points finaux entraîne une perturbation importante de la production et peut mettre en péril l’ensemble de l’opération. Selon le rapport annuel 2020 de Trend Micro sur la cybersécurité, le secteur manufacturier est une cible privilégiée des attaques de ransomwares hautement infectieuses. C'est pourquoi il est plus important que jamais de protéger les actifs avec des technologies spécialement conçues pour cette application.

« La triste réalité de la sécurité des points finaux ICS est qu'il n'existe pas de solution de sécurité conçue spécifiquement pour les exigences de haute disponibilité des actifs modernes dans l'environnement OT », a déclaré Udo Schneider, IoT Security Evangelist Europe chez Trend Micro. "Les solutions de cybersécurité pour les points finaux ICS doivent répondre à trois facteurs pour répondre aux besoins du secteur : elles doivent avoir un faible impact sur les performances, elles doivent être non perturbatrices et elles doivent fournir une protection complète dans n'importe quel environnement."

Apprentissage automatique au lieu de mises à jour

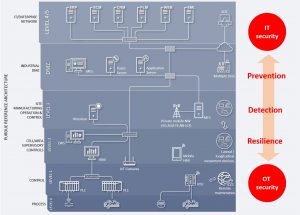

La solution de cybersécurité pour Smart Factory TXOne StellarProtectTM utilise la sécurité informatique et opérationnelle pour protéger les points finaux industriels (Image : Trend Micro).

Les exigences particulières de l'environnement d'atelier pour des solutions qui protègent les opérations sans affecter en même temps les performances constituent un défi. Les solutions conventionnelles telles que les programmes antivirus basés sur les signatures peuvent identifier les menaces connues, mais elles nécessitent une connexion Internet constante et des mises à jour fréquentes - ce qui c'est ce qui ne peut pas être mis en œuvre avec les systèmes opérationnels critiques. Les solutions avancées basées sur le Machine Learning (ML) sont capables de détecter rapidement les anomalies et les menaces inconnues, mais entraînent avec elles un nombre élevé de faux positifs susceptibles de perturber les opérations en cours. Si les solutions basées sur le contrôle des applications ou le verrouillage sont plus légères et que leur liste de sécurité simplifie le déploiement, elles limitent également une machine à une application spécifique et ne conviennent donc qu'aux systèmes ayant une utilisation très spécifique. Bien que ces solutions de produits individuelles fournissent de nombreux services utiles, elles ne sont pas en mesure d'offrir la flexibilité nécessaire pour sécuriser et garantir durablement la sécurité de fonctionnement des installations de production.

TXOne StellarProtectTM pour la sécurité des points de terminaison ICS

TXOne StellarProtectTM utilise l'apprentissage automatique et la racine de confiance ICS pour offrir une sécurité unique des points de terminaison ICS native contre les logiciels malveillants connus et inconnus. Pour éviter les analyses de sécurité redondantes et la dégradation des performances, ICS Root of Trust collecte et pré-vérifie plus de 1.000 XNUMX certificats et licences de logiciels ICS. En raison des politiques de moindre privilège appliquées, StellarProtect ne s'appuie pas sur une connexion Internet pour repousser les attaques sans logiciels malveillants. Les interruptions de production dues à des attaques malveillantes ou à des erreurs humaines sont évitées grâce au moteur d'apprentissage comportemental intégré aux applications ICS.

"Les solutions de sécurité des points finaux ICS doivent s'adapter aux exigences des environnements OT et non l'inverse", poursuit Udo Schneider. « TXOne StellarProtect établit une nouvelle référence en matière de sécurité des points finaux des systèmes de contrôle industriels. Nous sommes impatients d’aider nos clients à atténuer les cyber-risques dans leurs environnements OT sans interruption ni besoin de personnalisation.

Plus sur TrendMicro.com

À propos de Trend Micro En tant que l'un des principaux fournisseurs mondiaux de sécurité informatique, Trend Micro aide à créer un monde sécurisé pour l'échange de données numériques. Avec plus de 30 ans d'expertise en matière de sécurité, de recherche sur les menaces mondiales et d'innovation constante, Trend Micro offre une protection aux entreprises, aux agences gouvernementales et aux consommateurs. Grâce à notre stratégie de sécurité XGen™, nos solutions bénéficient d'une combinaison intergénérationnelle de techniques de défense optimisées pour les environnements de pointe. Les informations sur les menaces en réseau permettent une protection meilleure et plus rapide. Optimisées pour les charges de travail cloud, les terminaux, les e-mails, l'IIoT et les réseaux, nos solutions connectées offrent une visibilité centralisée sur l'ensemble de l'entreprise pour une détection et une réponse plus rapides aux menaces.

Articles liés au sujet