Emotet innove à nouveau et infecte les documents Microsoft OneNote. Le carnet numérique, très prisé dans les entreprises, représente donc un danger pour de nombreux utilisateurs.

En fait, depuis l'été dernier, Microsoft a déployé son initiative pour bloquer automatiquement les macros des documents téléchargés. Cela a forcé les criminels à reconsidérer la manière dont ils souhaitaient diffuser des logiciels malveillants via le spam. Un changement notable a été l'utilisation de documents Microsoft OneNote par plusieurs autres gangs criminels. C'est maintenant au tour d'Emotet de suivre cette stratégie.

Documents OneNote dangereux

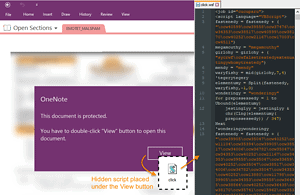

Le fichier OneNote est simple mais efficace pour les utilisateurs d'ingénierie sociale avec une fausse notification indiquant que le document est protégé. Lorsque vous demandez aux victimes de cliquer sur le bouton "Afficher", les victimes double-cliquez par inadvertance sur un fichier de script intégré à la place.

- Cela déclenche le moteur de script Windows (wscript.exe) et exécute les commandes

- Le script fortement obscurci récupère la charge utile binaire d'Emotet à partir d'un site distant

- Le fichier est enregistré en tant que DLL et exécuté via regsvr32.exe

- Une fois installé sur le système, Emotet communique ensuite avec ses serveurs de commande et de contrôle pour obtenir des instructions supplémentaires.

Alors qu'Emotet accélère sa distribution de spams de logiciels malveillants, les utilisateurs doivent être très prudents avec cette menace. Les clients de Malwarebytes sont protégés contre cette menace à plusieurs niveaux de leur chaîne d'attaque, y compris la protection Web et le blocage des logiciels malveillants.

Emotet continue d'apparaître

Bien qu'Emotet ait déjà été en vacances, à la retraite et même fermé par les autorités, il continue de représenter une menace sérieuse et démontre l'efficacité des attaques d'ingénierie sociale. Alors que les macros pourraient bientôt appartenir au passé, les attaquants peuvent utiliser une variété d'applications professionnelles populaires pour atteindre leur objectif final et prendre pied sur les réseaux d'entreprise. Un article de blog en anglais montre toutes les étapes individuelles de la chaîne d'attaque et quelles commandes sont utilisées.

Plus sur Malwarebytes.com

À propos de Malwarebytes Malwarebytes protège les particuliers et les entreprises contre les menaces dangereuses, les ransomwares et les exploits que les programmes antivirus ne détectent pas. Malwarebytes remplace complètement les autres solutions antivirus pour éviter les menaces de cybersécurité modernes pour les utilisateurs privés et les entreprises. Plus de 60.000 XNUMX entreprises et des millions d'utilisateurs font confiance aux solutions d'apprentissage automatique innovantes de Malwarebyte et à ses chercheurs en sécurité pour éviter les menaces émergentes et éliminer les logiciels malveillants qui manquent aux solutions de sécurité obsolètes. Visitez www.malwarebytes.com pour plus d'informations.