La société de sécurité suisse Exeon Analytics met en garde contre le recours exclusif aux solutions EDR (Endpoint Detection & Response) conventionnelles lors de la sécurisation des terminaux. Parce que le logiciel de l'agent ne s'exécute pas toujours au point final, ce qui crée des faiblesses dans le réseau de défense.

De nombreux points de terminaison dans les réseaux hybrides modernes ne prennent pas en charge les agents requis pour cela, et lorsque ces agents sont en cours d'exécution, ils peuvent être sapés et désactivés par des attaques sophistiquées. De plus, en raison de la tendance au travail à domicile et au BYOD (apportez votre propre appareil), les équipes informatiques et de sécurité n'ont souvent pas accès aux points de terminaison appartenant aux employés qui peuvent également être utilisés par d'autres membres de la famille.

« Les solutions EDR fournissent un aperçu en temps réel des terminaux et détectent les menaces telles que les logiciels malveillants et les rançongiciels », a déclaré Gregor Erismann, CCO d'Exeon Analytics. « En surveillant en permanence les terminaux, les équipes de sécurité peuvent découvrir les activités malveillantes, enquêter sur les menaces et prendre les mesures appropriées pour protéger l'organisation. Cependant, étant donné que l'EDR ne fournit qu'une visibilité sur les terminaux, de nombreuses vulnérabilités et défis subsistent, augmentant considérablement le risque de cyberattaques inaperçues.

De nombreux terminaux ne sont pas pris en charge par EDR

En plus de la possible désactivation des agents EDR sur les points finaux, ces risques incluent également l'abus de la technique « d'accrochage » qu'EDR utilise pour surveiller les processus en cours d'exécution. Il permet aux outils EDR de surveiller les programmes, de détecter les activités suspectes et de collecter des données pour l'analyse comportementale. Cependant, les attaquants peuvent utiliser la même technique pour accéder à un point de terminaison distant et importer des logiciels malveillants.

Les points finaux non pris en charge par EDR incluent en particulier les anciens commutateurs et routeurs, mais également un grand nombre d'appareils IoT et IIoT qui peuvent ainsi devenir des passerelles inaperçues pour les logiciels malveillants. Un autre problème pour les solutions EDR peut être les environnements SCADA, où les systèmes critiques individuels peuvent être hors du contrôle de l'entreprise et donc hors du périmètre de sécurité de l'EDR.

Détection et réponse du réseau comme solution de contournement

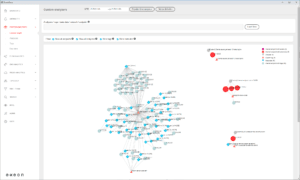

"Network Detection and Response (NDR) est un moyen très efficace de combler les failles de sécurité comme celle-ci", déclare Erismann. « L'un des grands avantages des solutions NDR basées sur les données de journal comme ExeonTrace est qu'elles ne peuvent pas être désactivées par des attaquants et que les algorithmes de détection ne peuvent donc pas être contournés. Même si un attaquant parvient à compromettre le système EDR, les activités suspectes seront toujours enregistrées et analysées. La combinaison d'EDR et de NDR crée un système de sécurité complet pour l'ensemble du réseau.

En outre, NDR permet non seulement de surveiller le trafic réseau entre les périphériques réseau connus, mais identifie et surveille également les périphériques inconnus. De telles solutions sont donc un remède efficace contre les dangers du shadow IT incontrôlé. En outre, NDR intègre également les terminaux sans agents EDR dans l'analyse du réseau et donc dans la stratégie de sécurité à l'échelle de l'entreprise. Enfin, sur la base de l'analyse des données du journal, NDR reconnaît également les pare-feu et les passerelles mal configurés, qui pourraient sinon également servir de passerelles pour les attaquants.

Aucun agent logiciel nécessaire

Étant donné que les solutions NDR comme ExeonTrace ne nécessitent pas d'agents, elles permettent une visibilité complète de toutes les connexions réseau et des flux de données. Ils offrent ainsi une meilleure vue d'ensemble de l'ensemble du réseau de l'entreprise et de toutes les menaces potentielles qu'il contient. De plus, la collecte de données basée sur le réseau est nettement plus inviolable que les données basées sur des agents, ce qui facilite le respect des réglementations de conformité. Cela s'applique en particulier à la criminalistique numérique exigée par les autorités de contrôle.

NDR avec ExeonTrace

La solution ExeonTrace NDR est basée sur l'analyse des données de journalisation du réseau et ne nécessite donc pas de mise en miroir du trafic. Les algorithmes d'ExeonTrace ont été spécialement développés pour l'analyse des métadonnées et ne sont donc pas affectés par l'augmentation du trafic réseau crypté. Étant donné qu'ExeonTrace ne nécessite aucun matériel supplémentaire et permet l'analyse de plusieurs sources de données, y compris les applications cloud natives, la solution est particulièrement adaptée aux réseaux fortement virtualisés et distribués.

Plus sur Nextgen.Exeon.com

À propos d'Exeon

Exeon Analytics AG est une société suisse de cybertechnologie spécialisée dans la protection des infrastructures IT et OT grâce à des analyses de sécurité basées sur l'IA. La plate-forme de détection et de réponse réseau (NDR) ExeonTrace offre aux entreprises la possibilité de surveiller les réseaux, de détecter immédiatement les cybermenaces et ainsi de protéger efficacement le paysage informatique de leur propre entreprise - rapidement, de manière fiable et entièrement basée sur des logiciels.