Il s'agit toujours d'une cyberattaque en laboratoire : des chercheurs israéliens ont installé un malware sur un PC puis ont utilisé les ondes électromagnétiques générées par l'alimentation d'un PC pour transférer certaines données vers un smartphone distant derrière un mur.

Des chercheurs israéliens ont étudié une nouvelle méthode d'attaque appelée COVID-Bit. Il utilise les ondes électromagnétiques d'un appareil, tel qu'un PC, pour transmettre des données à partir d'appareils isolés d'Internet (systèmes d'entrefer) sur une distance d'au moins deux mètres. Là, ils peuvent être capturés par un récepteur avec un smartphone – même derrière un mur. Comment avoir les chercheurs exposés dans un fichier PDF technique librement disponible.

Appareils sur écoute sans accès à Internet

L'attaque COVID-bit a été développée par Mordechai Guri, chercheur à l'Université Ben-Gurion, qui a étudié plusieurs méthodes pour voler des données sensibles à partir de systèmes à air. Il ne s'agit pas principalement d'attaquer, mais de reconnaître ce qui est possible et comment s'en défendre.

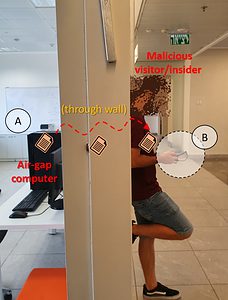

🔎 C'est ainsi que des chercheurs ont attaqué le système Air Gap dans une expérience (Image : Université Ben Gourion du Néguev).

Les systèmes dits d'entrefer se trouvent généralement dans des environnements à haut risque tels que les infrastructures énergétiques, le gouvernement et les unités de contrôle des armes. Ces systèmes sont toujours déconnectés d'Internet ou n'ont aucun accès. Cependant, pour que l'attaque recherchée fonctionne, un logiciel malveillant doit être installé sur le PC ou le système. Cela semble tiré par les cheveux mais c'était le cas avec Stuxnet par exemple. Le ver a tellement mal dirigé les systèmes de contrôle des centrifugeuses d'enrichissement d'uranium de l'Iran qu'ils ont été détruits.

Faibles taux de transfert de données

Les premiers résultats montrent des taux de transfert de données très faibles, mais ceux-ci sont suffisants. De plus, la recherche visait davantage à démontrer la faisabilité de cette attaque. Pour transmettre les données lors de l'attaque COVID-bit, les chercheurs ont créé un programme malveillant qui régule la charge du processeur et donc la fréquence du cœur de manière spécifique pour que les alimentations des ordinateurs à entrefer émettent un rayonnement électromagnétique diffusé sur une bande de basse fréquence. .

Selon les chercheurs, une défense adéquate contre de telles attaques est très difficile, car les fréquences du processeur et de l'alimentation électrique devraient être surveillées sur les systèmes d'entrefer.

Plus sur Sophos.com