Le problème des outils inutilisés et oubliés - chronologie d'une attaque de ransomware Midas. L'équipe d'intervention rapide de Sophos décrit comment les cybercriminels ont procédé dans un véritable cas d'attaque Midas et comment ils se sont déplacés dans le réseau via des outils commerciaux d'octobre à décembre 2021 avant de finalement lancer l'attaque par ransomware.

Avec un écosystème de sécurité intégré et Zero Trust, les attaquants auraient eu peu de chances d'infiltrer le réseau et l'organisation attaquée aurait eu un meilleur contrôle sur l'accès non autorisé au réseau.

Attaque majeure avec le rançongiciel Midas

Après une attaque de ransomware contre un fournisseur de technologie en décembre 2021 l'équipe Sophos Rapid Response a été appelée à l'aide. Les découvertes médico-légales montrent qu'au moins deux outils d'accès à distance commerciaux différents et un utilitaire Windows open source ont été utilisés dans l'attaque à l'aide du ransomware Midas moins connu. Au cours de leur analyse, les experts ont également découvert des preuves que les cybercriminels étaient actifs sur un contrôleur de domaine et d'autres ordinateurs du réseau au moins deux mois avant l'apparition du rançongiciel. Cela correspond à une chaîne classique d'événements qui auraient probablement pu être évités avec une stratégie de sécurité cohérente et une confiance zéro.

Une structure informatique typique recèle des risques

L'entreprise attaquée exploitait une infrastructure informatique et de sécurité telle qu'on en trouve des milliers de fois. Citrix a été utilisé pour virtualiser les postes de travail des employés. La topologie du réseau était organisée à plat, l'ensemble du réseau étant accessible via le VPN. La plupart des appareils physiques étaient constitués de serveurs Windows exécutant des machines virtuelles. Il n'y a pas eu de segmentation du réseau. Dans l'ensemble, une infrastructure typique qui rend une cyberattaque relativement facile.

déroulement de l'attaque

L'attaque a été menée avec plusieurs actions par les acteurs de la menace, créant des services Windows pour exécuter plusieurs scripts PowerShell sur une machine à la fois, ce qui a impliqué à son tour d'autres machines dans leur attaque en cours de route. Cela leur a permis d'accéder à n'importe quelle autre machine, qu'il s'agisse d'un serveur ou d'une VM, via le protocole SMB.

Dans un environnement Zero Trust, des contrôles d'accès correctement configurés auraient pu empêcher les attaquants d'utiliser un ordinateur compromis contre un autre.

Rétrospectivement, les médecins légistes ont pu dater ce qui est vraisemblablement le premier compromis au 13 octobre. Ce n'est que le 7 décembre que les attaquants ont commencé à distribuer le binaire du rançongiciel aux ordinateurs du réseau. En conséquence, les intrus sont passés inaperçus pendant plus de deux mois. Ils ont exécuté des commandes, démarré des connexions RDP internes, utilisé un logiciel d'accès à distance commercial déjà installé, exfiltré des données vers le cloud et déplacé des fichiers vers et depuis l'un des contrôleurs de domaine de la cible.

Le problème des outils inutilisés et oubliés

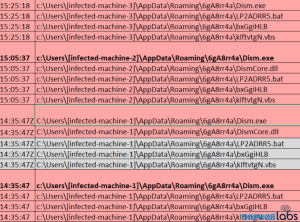

Des commandes répétées exécutées sur plusieurs ordinateurs au cours d'une heure configurent des services qui chargent le DismCore.dll malveillant au démarrage (Image : Sophos).

Bien que Midas ne soit pas une menace importante comme certaines des autres familles de ransomwares, les attaquants semblaient suivre un schéma familier tout au long de l'incident. Ils ont utilisé des outils et des processus de gestion Windows traditionnels (par exemple, PowerShell et l'outil de gestion et de maintenance des images de déploiement) ainsi que des outils d'accès à distance commerciaux (AnyDesk et TeamViewer) qui sont moins susceptibles de déclencher une alerte anti-malware.

Lors de cet incident, l'équipe informatique de l'entreprise a testé AnyDesk, TeamViewer, ainsi que divers autres outils d'accès à distance. Bien que les outils n'aient finalement pas été utilisés, ils restent inutilisés sur divers serveurs, que les cybercriminels utilisent à leur avantage. Dans certains cas, ils ont également utilisé l'outil open source Process Hacker pour identifier et contourner les produits de sécurité des terminaux utilisés par l'entreprise attaquée.

Un écosystème de sécurité avec Zero Trust aurait protégé

"C'est un bon exemple de ce qui peut arriver à de nombreuses entreprises parce qu'elles gèrent leur informatique d'une manière ou d'une autre. Blinder les réseaux d'entreprise principalement de l'extérieur est certainement une méthode de protection efficace en lien avec un écosystème de sécurité intégré. Cependant, même cette approche périmétrique présente de plus en plus de lacunes. Les employés travaillent de plus en plus en déplacement, également via d'autres réseaux. Il existe également des applications logicielles en tant que service (SaaS), des plates-formes cloud et des services basés sur le cloud. Il n'existe pratiquement aucun réseau d'entreprise dans lequel tous les systèmes qui y sont intégrés sont sécurisés. C'est là que le concept Zero Trust - ne faire confiance à rien ni à personne et tout vérifier - entre en jeu », explique Michael Veit, expert en sécurité chez Sophos.

Plus sur Sophos.com

À propos de Sophos Plus de 100 millions d'utilisateurs dans 150 pays font confiance à Sophos. Nous offrons la meilleure protection contre les menaces informatiques complexes et la perte de données. Nos solutions de sécurité complètes sont faciles à déployer, à utiliser et à gérer. Ils offrent le coût total de possession le plus bas du secteur. Sophos propose des solutions de chiffrement primées, des solutions de sécurité pour les terminaux, les réseaux, les appareils mobiles, la messagerie et le Web. Vous bénéficiez également de l'assistance des SophosLabs, notre réseau mondial de centres d'analyse propriétaires. Le siège social de Sophos se trouve à Boston, aux États-Unis, et à Oxford, au Royaume-Uni.