Le groupe de chevaux de Troie bancaires en ligne Trickbot est toujours actif. L'analyse montre que de nouveaux modules VNC avec des fonctions supplémentaires sont en cours de développement pour le botnet. Un rapport technique de Bogdan Botezatu, directeur de Threat Research & Reporting chez Bitdefender.

Le malware Trickbot et le botnet associé sont actifs depuis leur découverte en 2016. Pendant ce temps, le groupe d'attaquants derrière lui a réussi à infecter plusieurs millions de PC dans le monde. Les acteurs de Trickbot, issus de l'environnement du malware Dyre, ont construit un véritable écosystème de modules de plugins et de composants additionnels et travaillent en permanence sur de nouvelles fonctionnalités : Les experts observent actuellement la poursuite du développement du module vncDII de Virtual Network Computing (VNC). Les attaquants peuvent accéder à des informations détaillées sur les ordinateurs infectés via des bureaux alternatifs et charger de nouvelles fonctions malveillantes.

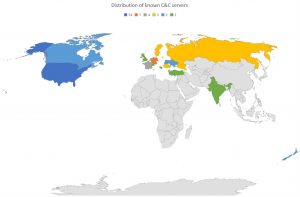

La dernière analyse de Bitdefender Labs prouve que le groupe Trickbot travaille sur son botnet avec une grande vigueur, malgré la pression croissante des forces de l'ordre. Opérant depuis la Russie, la Biélorussie, l'Ukraine et le Suriname, le gang cybercriminel fait constamment évoluer son infrastructure de serveurs de commande et de contrôle. Sur les 71 serveurs de commandement et de contrôle recensés, 54 sont actuellement localisés aux USA, XNUMX en Allemagne et XNUMX en France.

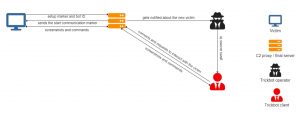

Contactez le centre de commandement

Le module actuel de calcul de réseau virtuel (VNC) tvncDll du malware Trickbot offre de nouvelles fonctions pour surveiller les systèmes attaqués et collecter des informations. tvncDll est une mise à jour du module vncDll que le groupe a utilisé pour attaquer des cibles importantes précédemment sélectionnées. Une fréquence très élevée de mises à jour et de corrections de bugs montre à quel point les développeurs criminels travaillent sur le système.

tvncDlI utilise un protocole de communication propriétaire qui masque les données que le module transmet au serveur de commande et de contrôle (C2) à l'insu de la victime.

Peu de temps après l'infection réussie

Après une infection réussie, le serveur C2 envoie le fichier de configuration vnconf au module via la fonction de contrôle et la commande SetConf. Ce fichier de configuration contient jusqu'à neuf adresses IP de serveurs C2 prédéfinis. Les serveurs agissent comme intermédiaires entre les victimes et les attaquants et permettent actuellement aux pirates d'accéder aux systèmes des victimes derrière un pare-feu.

Au cours de l'installation, le module client informe d'abord le premier serveur C2 disponible de son existence en envoyant un marqueur et attend d'autres commandes. Il envoie également l'ID du bot, qui identifie de manière unique le module implémenté sur l'ordinateur.

En fonction de la réponse du serveur

- soit le module reste inactif et attend un signal du serveur C2 pour agir,

- il met fin à son activité et demande à Trickbot de supprimer le module de sa mémoire, ou

- il passe en mode opérationnel. Cela démarre l'échange de messages entre le client et l'hôte malveillant. En duplex intégral, des captures d'écran des informations du bureau et du presse-papiers alternatifs sont envoyées depuis le système victime.

Le trafic de données avec les serveurs C2 passe par le port 443 pour éveiller moins de soupçons. Alors que le trafic via ce port est généralement SSL ou TLS, les cybercriminels envoient les données non chiffrées.

Bureau alternatif sous contrôle du module

Le module construit son propre bureau alternatif sur lequel l'attaquant a un contrôle total sur le module (Figure 4). Les intrus peuvent effectuer plusieurs actions à l'aide de PowerShell via l'élément de menu Cmd.exe. Ceci comprend:

- Téléchargement de nouvelles charges utiles pour lancer des attaques au sein du réseau

- l'ouverture de divers documents ou de la boîte e-mail,

- et télécharger les données et informations de l'ordinateur victime vers le serveur de commande et de contrôle.

Le bouton Navigateur natif permet la divulgation du mot de passe dans les vidages de mot de passe. Le développement de cette fonctionnalité bat son plein, comme en témoignent plusieurs mises à jour hebdomadaires. Un clic gauche sur "Native Browser" affiche un navigateur séparé avec la possibilité de vider les données d'accès via Internet Explorer (Figure 5). Apparemment, cependant, des plans sont en cours pour fournir cette option pour Chrome, Firefox et Opera. Les boutons pour cela ont été créés.

Infrastructures complexes en arrière-plan

Ces analyses montrent comment les cybercriminels améliorent constamment leurs méthodes d'attaque et construisent des infrastructures Trickbot complexes et augmentent leur potentiel de risque. L'analyse complète des nouveaux développements de Trickbot par les experts de Bitdefender Labs est également disponible en ligne sur Bitdefender.

Plus sur Bitdefender.com

À propos de Bitdefender Bitdefender est un leader mondial des solutions de cybersécurité et des logiciels antivirus, protégeant plus de 500 millions de systèmes dans plus de 150 pays. Depuis sa création en 2001, les innovations de l'entreprise ont régulièrement fourni d'excellents produits de sécurité et une protection intelligente pour les appareils, les réseaux et les services cloud pour les particuliers et les entreprises. En tant que fournisseur de choix, la technologie Bitdefender se trouve dans 38 % des solutions de sécurité déployées dans le monde et est approuvée et reconnue par les professionnels du secteur, les fabricants et les consommateurs. www.bitdefender.de