Microsoft a été victime de ses propres défis de configuration Azure Active Directory – AAD. En raison de la mauvaise configuration, les experts ont réussi à ajouter du code malveillant à certains résultats de recherche Bing, ce qui a exposé les utilisateurs de Microsoft 365.

Les experts de Wiz Research ont trouvé les erreurs de configuration et les ont exploitées pour les tester. Microsoft a récompensé les experts avec un BugBounty et a corrigé les bogues immédiatement. Ce qui s'est passé? Les experts décrivent l'incident :

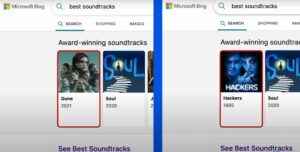

Résultats de recherche Bing manipulés, y compris du code malveillant

« Ces applications nous ont permis de visualiser et de modifier divers types de données Microsoft sensibles. Dans un cas particulier, nous avons pu manipuler les résultats de recherche sur Bing.com et effectuer des attaques XSS sur les utilisateurs de Bing, exposant potentiellement les données Office 365 des clients telles que les e-mails, les chats et les documents.

Azure Active Directory (AAD)

🔎 Grâce à la vulnérabilité, les chercheurs de WIZ ont pu modifier le résultat de la recherche dans Bing (Image : Wiz Research).

Microsoft propose son propre service SSO dans AAD, l'un des mécanismes d'authentification les plus courants pour les applications créées dans Azure App Services ou Azure Functions. AAD propose différents types d'accès aux comptes : mono-locataire, multi-locataire, comptes personnels ou une combinaison des deux derniers. Les applications à locataire unique permettent uniquement aux utilisateurs du même locataire d'émettre un jeton OAuth pour l'application. Les applications multi-locataires, en revanche, permettent à tout locataire Azure de leur émettre un jeton OAuth. Par conséquent, les développeurs d'applications doivent examiner les jetons dans leur code et décider quel utilisateur est autorisé à se connecter.

« Dans le cas d'Azure App Services et d'Azure Functions, nous voyons un exemple classique de confusion de responsabilité partagée. Ces services gérés permettent aux utilisateurs d'ajouter une capacité d'authentification d'un simple clic, un processus apparemment transparent pour le propriétaire de l'application. Cependant, le service assure uniquement la validité du jeton. Les propriétaires d'applications ne se rendent pas compte qu'ils sont responsables de la validation de l'identité de l'utilisateur via les revendications OAuth et de la fourniture de l'accès en conséquence."

Microsoft a réagi rapidement et a corrigé l'écart

« Nous avons trouvé plusieurs applications Microsoft extrêmement efficaces et vulnérables. L'une de ces applications est un système de gestion de contenu (CMS) qui alimente Bing.com et nous a permis non seulement de modifier les résultats de recherche, mais également de lancer de puissantes attaques XSS sur les utilisateurs de Bing. Ces attaques pourraient compromettre les informations personnelles des utilisateurs, y compris les e-mails Outlook et les documents SharePoint."

Tous les problèmes ont été signalés à l'équipe MSRC. Correction des applications vulnérables, mise à jour du guide client et correction de certaines fonctionnalités AAD pour réduire l'exposition des clients. Le déroulement technique de l'attaque est décrit dans un blog.

Plus sur WIZ.io