Les experts en sécurité de Proofpoint ont découvert une nouvelle cybercampagne ciblant particulièrement les alliés de l'OTAN. Le groupe de hackers TA473, un acteur de la menace persistante avancée (APT), utilise une vulnérabilité informatique appelée "vulnérabilité Zimbra" (CVE-2022-27926) pour sa campagne actuelle.

La cible de leurs attaques sont les portails de messagerie Web accessibles au public hébergés par Zimbra (la Zimbra Collaboration Suite est une solution de messagerie et de groupware). Dans le cadre de leurs activités, les attaquants tentent d'accéder aux e-mails liés à la guerre entre la Russie et l'Ukraine provenant d'organisations militaires, gouvernementales et diplomatiques en Europe. Le groupe APT TA473 est également connu sous le nom de Winter Vivern ou UAC-0114.

De fortes attaques sur des cibles occidentales

Le groupe utilise des outils d'analyse tels qu'Acunetix pour identifier les portails de messagerie Web non corrigés appartenant aux organisations concernées et trouver des moyens d'y accéder. Après les analyses initiales, les attaquants envoient des e-mails de phishing qui se font passer pour des agences gouvernementales de confiance et renvoient à des URL malveillantes dans le corps de l'e-mail. Ces URL sont conçues pour exploiter les vulnérabilités connues afin d'exécuter JavaScript sur les portails de messagerie Web de l'organisation cible.

De plus, les attaquants semblent passer beaucoup de temps à examiner les portails de messagerie Web individuels de leurs victimes et à écrire des charges utiles JavaScript personnalisées pour effectuer des attaques de falsification de requête intersite (CSRF). Ces charges utiles personnalisées à forte intensité de main-d'œuvre permettent aux attaquants de voler des noms d'utilisateur et des mots de passe, ainsi que de stocker des jetons de session active et CSRF dans des cookies qui facilitent la connexion aux portails de messagerie Web des organisations de l'OTAN accessibles au public.

Groupe APT TA473 actif depuis des années

« Nous suivons les activités de TA473 depuis environ deux ans. Le groupe se caractérise par sa ténacité et son engagement élevé », commente Michael Raggi, chercheur en sécurité chez Proofpoint. « Ce groupe a constamment ciblé des responsables américains et européens, ainsi que du personnel militaire et diplomatique en Europe. Depuis la fin de 2022, TA473 a passé beaucoup de temps à étudier les portails de messagerie Web des agences gouvernementales européennes et à analyser l'infrastructure accessible au public à la recherche de vulnérabilités. En fin de compte, ils veulent avoir accès aux e-mails des membres des cercles gouvernementaux liés à la guerre de la Russie contre l'Ukraine.

Voici comment fonctionnent les attaques de TA473

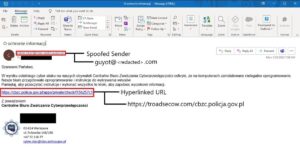

🔎 Courriel TA473 avec une URL redirigeant vers une ressource contrôlée par l'attaquant (Image : Proofpoint).

Les tactiques de phishing suivantes ont été observées sur des cibles américaines et européennes, ainsi que des campagnes de vol d'informations d'identification, de distribution de logiciels malveillants et de falsification de requêtes intersites.

- TA473 envoie des e-mails à partir d'adresses e-mail compromises. Souvent, ces e-mails proviennent de domaines hébergés par WordPress qui ne sont pas corrigés ou non sécurisés au moment de la compromission.

- TA473 usurpe le champ de l'expéditeur de l'e-mail pour usurper l'identité de l'utilisateur de l'organisation cible.

Ou TA473 falsifie le champ de l'expéditeur de l'e-mail pour se faire passer pour une organisation communément connue dans la politique mondiale.

- TA473 utilise une URL non suspecte de l'organisation cible ou d'une organisation partenaire pertinente dans le corps de l'e-mail.

- TA473 relie ensuite cette URL inoffensive à l'infrastructure qu'il contrôle ou compromet pour fournir une charge utile de première étape ou rediriger vers une page de destination utilisée pour collecter les informations d'identification.

- TA473 utilise souvent des chemins d'URL structurés qui incluent une valeur de hachage pour la cible, une référence non chiffrée à l'organisation cible et, dans certains cas, des versions chiffrées ou en clair de l'URL non suspecte liée à la cible dans l'e-mail d'origine.

À propos de Propoint Proofpoint, Inc. est une entreprise leader dans le domaine de la cybersécurité. Proofpoint se concentre sur la protection des employés. Parce que ceux-ci signifient le plus grand capital pour une entreprise, mais aussi le plus grand risque. Avec une suite intégrée de solutions de cybersécurité basées sur le cloud, Proofpoint aide les organisations du monde entier à stopper les menaces ciblées, à protéger leurs données et à informer les utilisateurs informatiques des entreprises sur les risques de cyberattaques.