Cybereason dévoile une campagne mondiale de cyberespionnage chinois ciblant les entreprises nord-américaines, européennes et asiatiques "Operation CuckooBees" dévoile l'insaisissable groupe Winnti (APT 41), qui opère sans être détecté depuis 2019 contre la défense, l'énergie, l'aérospatiale, la biotechnologie et la pharmacie.

Cybereason, la société XDR, publie de nouvelles recherches sur l'opération CuckooBees. L'enquête de 41 mois sur la campagne mondiale de cyberespionnage montre que le groupe Winnti (APT XNUMX) cible des entreprises industrielles en Amérique du Nord, en Europe et en Asie. Les groupes cibles sont des entreprises des domaines de la défense, de l'énergie, de l'aérospatiale, de la biotechnologie et de la pharmacie.

Enquête de 12 mois : Opération CuckooBees

L'enquête de Cybereason a révélé que Winnti dirigeait l'opération CuckooBees sans se faire remarquer depuis au moins 2019, volant probablement des milliers de gigaoctets de propriété intellectuelle et de données propriétaires sensibles à des dizaines d'entreprises dans le processus. Cybereason publie deux rapports, le premier examinant les tactiques et techniques utilisées tout au long de l'offensive, tandis que le second fournit une analyse détaillée des logiciels malveillants et des exploits utilisés.

« Les résultats de l'opération Cuckoo Bees sont l'aboutissement d'une enquête de 41 mois qui révèle les actions compliquées et étendues du groupe Winnti soutenu par l'État chinois (APT 2019). Le groupe vise à voler des informations exclusives à des dizaines de sociétés mondiales de défense, d'énergie, de biotechnologie, d'aérospatiale et de pharmacie. Ce qui est particulièrement alarmant, c'est que les entreprises concernées n'étaient pas au courant qu'elles étaient attaquées - remontant au moins à XNUMX dans certains cas. Cela a donné à Winnti un accès libre et non filtré à la propriété intellectuelle, aux plans, aux diagrammes sensibles et à d'autres données exclusives », a déclaré Lior Div, PDG et co-fondateur de Cybereason.

Opération CuckooBees - les résultats les plus importants

- Affectation au groupe Winnti APT : Sur la base de l'analyse des artefacts médico-légaux, Cybereason a une certitude moyenne à élevée que les auteurs de l'attaque sont liés au groupe notoire Winnti. Ce groupe existe depuis au moins 2010. On pense qu'il opère pour le compte de la Chine et se spécialise dans le cyberespionnage et le vol de propriété intellectuelle.

- Des années d'opérations de cyberespionnage : L'équipe IR de Cybereason a enquêté sur une campagne de cyberespionnage sophistiquée et insaisissable qui n'avait pas été détectée depuis au moins 2019. Leur objectif était de voler des informations exclusives sensibles à des entreprises de technologie et de fabrication principalement en Asie de l'Est, en Europe occidentale et en Amérique du Nord.

- Logiciels malveillants récemment découverts et chaîne d'infection en plusieurs étapes : L'enquête révèle à la fois des logiciels malveillants Winnti connus et non documentés, qui comprennent des rootkits au niveau du noyau signés numériquement et une chaîne d'infection sophistiquée à plusieurs étapes. Cela a permis à l'attaque de passer inaperçue depuis au moins 2019.

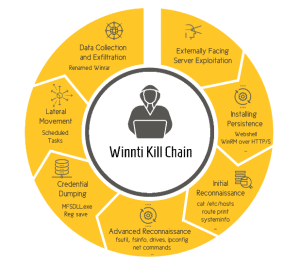

- Le livre de jeu Winnti : Cybereason offre un regard unique sur le playbook utilisé par Winnti pour l'intrusion. Il décrit les tactiques les plus couramment utilisées, ainsi que certaines techniques d'évasion moins connues observées au cours de l'enquête.

- Découverte d'un nouveau malware dans l'arsenal Winnti : Les rapports révèlent une souche de malware auparavant non documentée appelée DEPLOYLOG utilisée par le groupe Winnti APT. Ils introduisent également de nouvelles versions de logiciels malveillants Winnti bien connus, notamment Spyder Loader, PRIVATELOG et WINNKIT.

- Abus rarement observé de la fonctionnalité Windows CLFS : Les attaquants ont utilisé le mécanisme Windows CLFS et la manipulation des transactions NTFS pour masquer leurs charges utiles et échapper à la détection par les produits de sécurité traditionnels.

- Livraison compliquée et interdépendante des charges utiles : Les rapports incluent une analyse de la chaîne d'infection complexe menant à la prolifération du rootkit WINNKIT, qui se compose de plusieurs composants interdépendants. Les attaquants ont adopté une approche délicate du "château de cartes", dans laquelle chaque composant dépend des autres pour sa bonne exécution. Cela rend très difficile l'analyse de chaque composant individuellement.

« Les vulnérabilités de sécurité les plus courantes dans les attaques comme Operation Cuckoo Bees sont des systèmes non corrigés, une mauvaise segmentation du réseau, des actifs non gérés, des comptes oubliés et l'échec du déploiement de produits d'authentification multifacteur. Même si ces vulnérabilités semblent anodines et faciles à corriger, la sécurité au quotidien est complexe et il n'est pas toujours facile de trouver des solutions à grande échelle. Les défenseurs doivent s'aligner sur MITRE et / ou des cadres similaires pour s'assurer qu'ils disposent des capacités de détection et de correction des vulnérabilités appropriées pour protéger leurs actifs les plus critiques », ajoute Div.

Plus sur cybereason.com

À propos de Cybereason Cybereason offre une protection évolutive contre les attaques grâce à une approche de sécurité unifiée, sur tous les terminaux et dans toute l'entreprise, quel que soit l'endroit où les scénarios d'attaque changeront. La plate-forme de défense Cybereason combine les meilleures méthodes de détection et de réponse (EDR et XDR) du secteur, des solutions antivirus de nouvelle génération (NGAV) et une recherche proactive des menaces pour une analyse contextuelle de chaque élément d'un Malop™ (opération malveillante). Cybereason est une société internationale privée dont le siège est à Boston et qui compte des clients dans plus de 45 pays.