Les attaques avec le rançongiciel Conti sur Exchange Server se poursuivent - et deviennent de plus en plus efficaces. Les SophosLabs découvrent que les cybercriminels ont placé sept portes dérobées en une seule attaque.

Les enquêtes sur les récentes attaques sur Exchange Server avec le rançongiciel Conti ont montré que les cybercriminels accèdent aux systèmes via ProxyShell. Diverses mises à jour critiques ont été publiées pour les vulnérabilités de Microsoft Exchange au cours des derniers mois. ProxyShell est une évolution de la méthode d'attaque ProxyLogon. Ces derniers mois, l'exploit est devenu l'un des principaux outils utilisés par les attaquants de ransomware, y compris ceux qui utilisent le nouveau ransomware LockFile, qui est apparu pour la première fois en juillet.

Au fur et à mesure que la connaissance de ce vecteur d'attaque s'est accrue, les cybercriminels ont réduit le temps d'attente de quelques semaines à quelques heures entre le lancement du ransomware et son activation finale sur les réseaux cibles.

Attaques "efficaces" rapides

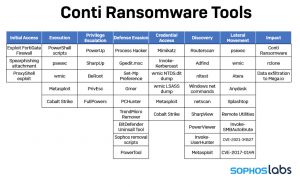

La large gamme d'outils du rançongiciel Conti offre aux attaquants de nombreuses options d'attaque (Image : Sophos).

Dans une attaque basée sur ProxyShell observée par Sophos, les attaquants de Conti ont réussi à accéder au réseau de la victime et à configurer un shell Web distant en moins d'une minute. Trois minutes plus tard, les criminels ont installé un deuxième shell Web de sauvegarde. En seulement 30 minutes, ils disposaient d'une liste complète d'ordinateurs, de contrôleurs de domaine et d'administrateurs de domaine sur le réseau. Après quatre heures, les attaquants de Conti avaient obtenu les informations d'identification des comptes d'administrateur de domaine et avaient commencé à exécuter des commandes. Dans les 48 heures suivant le premier accès, les attaquants ont exfiltré environ 1 téraoctet de données. Après cinq jours, ils ont lancé le rançongiciel Conti sur le réseau, ciblant spécifiquement les partages réseau individuels sur chaque ordinateur.

Evil Legacy : 7 portes dérobées

Au cours de la violation, les attaquants de Conti ont installé pas moins de sept portes dérobées sur le réseau : deux shells Web, Cobalt Strike, et quatre outils d'accès à distance commerciaux (AnyDesk, Atera, Splashtop et Remote Utilities). Les shells Web installés au début étaient principalement utilisés pour l'accès initial; Cobalt Strike et AnyDesk sont les principaux outils qu'ils ont utilisés pour le reste de l'attaque.

Plus sur Sophos.com

À propos de Sophos Plus de 100 millions d'utilisateurs dans 150 pays font confiance à Sophos. Nous offrons la meilleure protection contre les menaces informatiques complexes et la perte de données. Nos solutions de sécurité complètes sont faciles à déployer, à utiliser et à gérer. Ils offrent le coût total de possession le plus bas du secteur. Sophos propose des solutions de chiffrement primées, des solutions de sécurité pour les terminaux, les réseaux, les appareils mobiles, la messagerie et le Web. Vous bénéficiez également de l'assistance des SophosLabs, notre réseau mondial de centres d'analyse propriétaires. Le siège social de Sophos se trouve à Boston, aux États-Unis, et à Oxford, au Royaume-Uni.