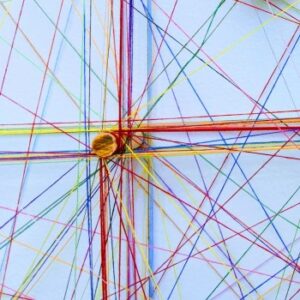

CRÍTICA: Las anomalías de las redes OT e IoT son omnipresentes

Un nuevo informe muestra que las anomalías y los ataques a la red son las amenazas más comunes a los entornos OT e IoT, especialmente en el área de infraestructura crítica. Las vulnerabilidades en áreas críticas de producción han aumentado en un 230 por ciento. Nozomi Networks ha publicado su último informe de seguridad de OT e IoT de Networks Labs. El análisis de los expertos muestra que las anomalías y los ataques a la red representan la mayor amenaza para los entornos OT e IoT. Otro motivo de preocupación: las vulnerabilidades en áreas críticas de producción han aumentado en un 230 por ciento. Por tanto, los ciberdelincuentes tienen muchas más oportunidades de acceder a las redes y provocar estas anomalías. Datos de telemetría recopilados...