Totgesagte leben länger: Das gilt auch für Emotet. Laut den ESET-Forschern kehrt die Malware mit voller Wucht zurück, wie die ersten vier Monaten diesen Jahres zeigen. Doch auch die Guten schlagen zurück: Microsoft verschärft die Sicherheit von Makros. Wird Emotet auch das überleben?

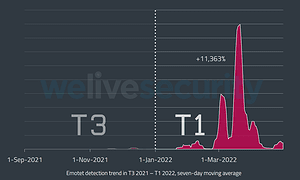

Eine der wichtigsten Erkenntnisse aus dem ESET Threat Report T1 2022 ist, dass das Emotet-Botnet wie Phönix aus der Asche auferstanden ist. Im März und April 2022 tauchten riesige Mengen an Spam auf, in den ersten vier Monaten in 2022 um das Hundertfache mehr im Vergleich zu den letzten vier Monaten in 2021. Am meisten betroffen waren Word-Dokumente, die mit infizierten Makros verunreinigt waren.

Da Microsoft die Standardverarbeitung von Dateien mit Makros verschärft hat, wird es nicht mehr lange möglich sein, Empfänger dazu zu bringen, auf „Inhalt aktivieren“ zu klicken. Was bedeutet dies für Emotet? Könnte diese Bedrohung, die als eine der am weitesten verbreitete und langlebigste gilt, nun in Vergessenheit geraten? Nur wenige Monate, nachdem das Botnet von den Strafverfolgungsbehörden zerschlagen und dies als Meilenstein gegen die organisierte Cyberkriminalität gefeiert wurde? Das könnte sich als Trugschluss erweisen, denn die Betreiber von Emotet sind nicht dafür bekannt, sich auf ihren Lorbeeren auszuruhen.

Emotet verlagert Techniken

Zwischen dem 26. April und dem 2. Mai 2022 entdeckten die ESET-Forscher eine Testkampagne der Emotet-Betreiber, bei der sie das typische Microsoft Word-Dokument durch eine Verknüpfungsdatei (LNK) als bösartigen Anhang ersetzten. Per Doppelklick kann eine Verknüpfungsdatei eine Zielressource starten, in diesem Fall ein PowerShell-Skript, das Emotet herunterlädt und ausführt: Die meisten Entdeckungen gab es in Japan (28 %), Italien (16 %) und Mexiko (11 %).

In einer früheren Testkampagne zwischen dem 4. und 19. April lockten die Emotet-Betreiber ihre Opfer mit einem ZIP-Archiv, das auf OneDrive gespeichert war. Diese enthielt Microsoft Excel Add-in (XLL)-Dateien, mit denen sich benutzerdefinierte Funktionen zu Excel hinzufügen lassen. Wenn diese Dateien extrahiert und heruntergeladen wurden, führten sie Emotet aus.

Eine erweiterte Analyse der aktuellen Emotet-Techniken bietet ESET in einem Blog-Beitrag.

Mehr bei ESET.com

Über ESET ESET ist ein europäisches Unternehmen mit Hauptsitz in Bratislava (Slowakei). Seit 1987 entwickelt ESET preisgekrönte Sicherheits-Software, die bereits über 100 Millionen Benutzern hilft, sichere Technologien zu genießen. Das breite Portfolio an Sicherheitsprodukten deckt alle gängigen Plattformen ab und bietet Unternehmen und Verbrauchern weltweit die perfekte Balance zwischen Leistung und proaktivem Schutz. Das Unternehmen verfügt über ein globales Vertriebsnetz in über 180 Ländern und Niederlassungen in Jena, San Diego, Singapur und Buenos Aires. Für weitere Informationen besuchen Sie www.eset.de oder folgen uns auf LinkedIn, Facebook und Twitter.