Das Security Forschungsteam von Palo Alto Networks hat mehr als 100 Unternehmen aus verschiedenen Branchen ausgewertet, um ihre nicht verwalteten Angriffsflächen zu kartieren. Die Ergebnisse wurden im aktuellen Attack Surface Threat Report zusammen gepackt.

Erfahrene Sicherheitsexperten wissen, dass Zero-Days zwar für Schlagzeilen sorgen, die wirklichen Probleme aber durch Dutzende von kleinen Entscheidungen entstehen, die jeden Tag in einem Unternehmen getroffen werden. Schon eine einzige versehentliche Fehlkonfiguration kann eine Schwachstelle in der Abwehr darstellen.

Versehen und Fehlkonfigurationen im Visier

Opportunistische Angreifer nehmen diese Versehen und Fehlkonfigurationen zunehmend ins Visier, da es einfach und kostengünstig geworden ist, Schwachstellen, Expositionen oder andere unbekannte offene Türen zu finden. Selbst weniger qualifizierte Angreifer können eine Scan-Infrastruktur aufbauen, um das Internet grob zu durchforsten und kompromittierbare Objekte zu entdecken. Einige können sogar versuchen, diese Schwachstelle zu knacken, doch weitaus geschäftstüchtigere Angreifer verkaufen diese Scandaten im Dark Web an Bieter, die dann besonders ausgefeilte Angriffe starten können. Für Verteidiger ist es daher ein großer Vorteil, wenn sie die Angriffsfläche eines Angreifers kennen.

Für eine tiefer gehende Analyse untersuchten die Forscher eine Stichprobe von CVE-Daten (Critical Vulnerabilities and Exposure) von Januar bis Februar 2022, für die bereits aktive Exploits bekannt waren und die in wichtigen Cybersicherheitsempfehlungen von US-Bundesbehörden hervorgehoben wurden.

Dies sind einige der wichtigsten Ergebnisse des ASM Threat Report 2022 von Palo Alto Networks, der auf beobachtbaren Daten von mehr als 100 Unternehmen und nicht auf selbst gemeldeten Umfragen basiert:

- Die Cloud ist nach wie vor ein Sicherheitsalbtraum: Fast 80 Prozent aller auf der globalen Angriffsfläche beobachteten Probleme fanden in der Cloud statt. Cloud-Bereitstellungen sind zwar einfach, führen aber aufgrund von Fehlkonfigurationen und Schatten-IT zu zahlreichen unbeabsichtigten Angriffen.

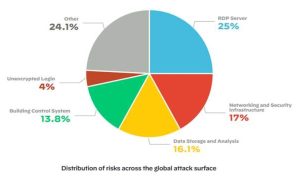

- Niedrig hängende Früchte bleiben weiterhin hängen: Nicht-Zero-Day-Gefährdungen gibt es überall. Nahezu jedes vierte Problem, das die Forscher auf der Angriffsoberfläche gefunden haben, stand im Zusammenhang mit einem ungeschützten RDP-Server, der inzwischen das bevorzugte Einfallstor für Ransomware ist. Die Xpanse-Untersuchung deckte auch über 700 unverschlüsselte Anmeldeseiten für verschiedene IT-Dienste auf, die unverschlüsselt und öffentlich zugänglich waren. Nahezu 3.000 Datenbankspeicher- und Analysesysteme und über 2.500 kritische Gebäudeleitsysteme (BCS) waren ebenfalls über das öffentliche Internet zugänglich.

- End-of-Life-Software = End-of-Life für die Sicherheit: 30 Prozent der Unternehmen setzten Softwareversionen am Ende ihrer Lebensdauer (EOL) ein, die von CVEs betroffen waren, für die bereits aktive Exploits bekannt waren und die in Cybersecurity-Advisories der US-Regierung aufgeführt wurden.

- Die unkontrollierte Angriffsfläche nimmt zu: Die Forscher stellten zudem fest, dass mehrere Unternehmen zwar eine große Anzahl aktiver Probleme hatten, die sie innerhalb eines Monats bekämpften, aber nie wirklich sicher waren. Diese Unternehmen blieben den ganzen Monat über verwundbar, weil ihre nicht verwaltete Angriffsfläche weiterwuchs, während andere Sicherheitsprobleme behoben wurden.

- Hartnäckig, komplex, aber einmalig: Die Untersuchungen von Xpanse haben ergeben, dass die Angriffsfläche in jeder Branche zwar einzigartig ist, die Schwachstellen jedoch bestehen bleiben. So waren beispielsweise fast 23 Prozent aller Probleme im Versorgungs- und Energiesektor auf gefährdete Gebäudeleitsysteme zurückzuführen. Nahezu 50 Prozent aller Probleme im Bereich der freiberuflichen und juristischen Dienstleistungen betrafen Datenspeichersysteme und unverschlüsselte Logins, die dem öffentlichen Internet ausgesetzt waren. Dadurch waren geistiges Eigentum, wichtige Kundendaten und andere hochsensible Informationen gefährdet.

Schwachstellen herausfinden

Wenn Sicherheitsteams nicht wissen, wo sich die Schwachstellen befinden, ist es unmöglich dafür zu sorgen, dass die Probleme behoben werden. Für viele Unternehmen werden die Cloud und RDP ein ständiges Ziel sein, aber die Konstellation von Risiken und Schwachstellen auf Ihrer Angriffsfläche wird nur weiterwachsen, da die Angriffsflächen immer komplexer werden.

Angreifer profitieren von der Komplexität und den sich ständig verändernden Angriffsflächen, da sie das gesamte Internet auf der Suche nach diesen Schwachstellen durchsuchen können. Mit der Sichtweise eines Angreifers können Unternehmen Probleme identifizieren und priorisieren, um sie zu beheben. Dies bedeutet auch, dass die Konzentration auf Kennzahlen wie die mittlere Zeit bis zur Entdeckung (Mean Time To Detect, MTTD) und die mittlere Zeit bis zur Reaktion (Mean Time to Respond, MTTR) von Natur aus fehlerhaft ist.

MTTD und MTTR für Sicherheitsverletzungen

Im Falle einer Sicherheitsverletzung sind MTTD und MTTR akzeptabel, aber die Sicherheit sollte sich nach Meinung von Palo Alto Networks darauf konzentrieren, alles zu tun, um Sicherheitsverletzungen zu verhindern, bevor sie passieren. Das bedeutet, dass Unternehmen mehr Wert auf die mittlere Zeit bis zur Bestandsaufnahme (Meant Time To Inventory, MTTI) legen sollten, da es unmöglich ist, unbekannte Assets vor unbekannten Risiken zu schützen.

Moderne Angriffsflächen sind dynamisch. Ohne einen klaren Überblick, der ständig aktualisiert wird, ist es nur allzu leicht möglich, anhaltende Schwachstellen und nicht verwaltete Anlagen zu haben. Sicherheitsexperten können nur so gut sein wie die Daten, die ihnen zur Verfügung stehen. Eine solide Grundlage für die kontinuierliche Erkennung und Überwachung stellt nach Meinung von Palo Alto Networks sicher, dass Unternehmen mit modernen, dynamischen Angriffsflächen Schritt halten können, um Schwachstellen zu finden, zu priorisieren und zu entschärfen, sobald sie auftreten.

Mehr bei PaloAltoNetworks.com

Über Palo Alto Networks Palo Alto Networks, der weltweit führende Anbieter von Cybersicherheitslösungen, gestaltet die cloudbasierte Zukunft mit Technologien, die die Arbeitsweise von Menschen und Unternehmen verändern. Unsere Mission ist es, der bevorzugte Cybersicherheitspartner zu sein und unsere digitale Lebensweise zu schützen. Wir helfen Ihnen, die größten Sicherheitsherausforderungen der Welt mit kontinuierlichen Innovationen anzugehen, die die neuesten Durchbrüche in den Bereichen künstliche Intelligenz, Analytik, Automatisierung und Orchestrierung nutzen. Durch die Bereitstellung einer integrierten Plattform und die Stärkung eines wachsenden Ökosystems von Partnern sind wir führend beim Schutz von Zehntausenden von Unternehmen über Clouds, Netzwerke und mobile Geräte hinweg. Unsere Vision ist eine Welt, in der jeder Tag sicherer ist als der vorherige.